多个Windows日志文件进行分析,不同的操作被记录在不同的日志并且对应的事件ID很重要,极大方便我们审计日志

Logjammer

背景

您有机会在一家大型咨询公司担任初级 DFIR 顾问。但是,他们提供了技术评估供您完成。咨询公司 Forela-Security 希望评估您对 Windows 事件日志分析的了解。请分析并报告他们提出的问题。

Task1

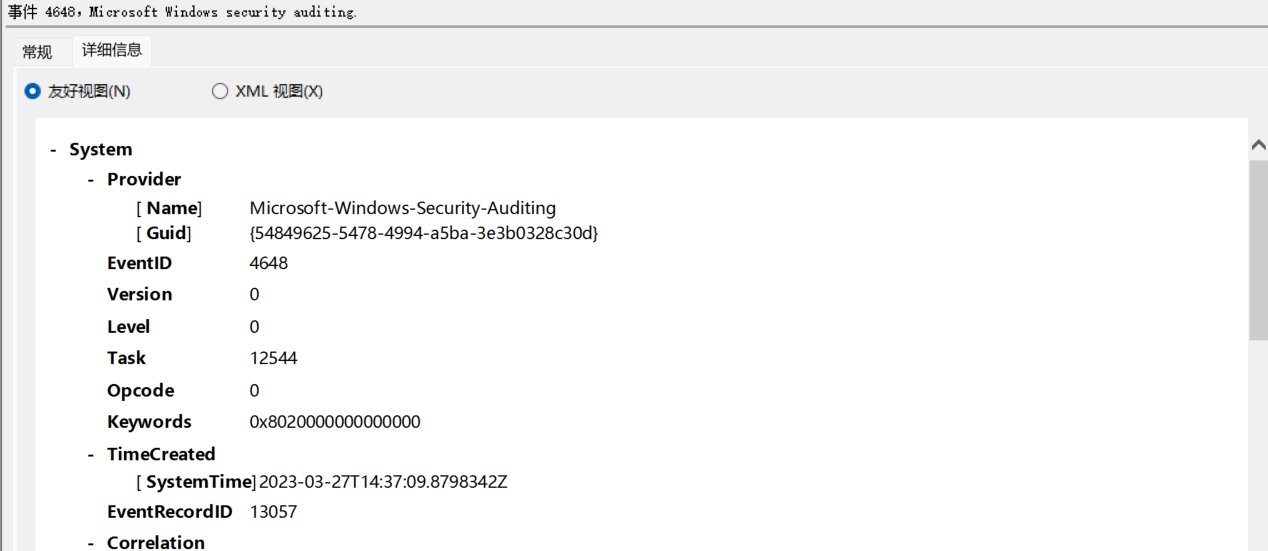

用户 cyberjunkie 何时成功登录他的计算机? (世界标准时间)

题目附件有五个,其中记录Windows登录的日志文件为Security.evtx

我们进行搜索找到cyberjunkie登录的时间,转换一下为27/03/2023 14:37:09

Task2

用户篡改了系统上的防火墙设置。分析防火墙事件日志以找出添加的防火墙规则的名称?

我们切换到Windows Firewall-Firewall.evtx日志文件,初步发现事件2004是修改/添加规则的

那么我们在Windows系统下,使用工具EvtxeCmd将其转换成json格式

1 | ./EvtxeCmd.exe -f D:\网安工具\取证\附件\Windows-Firewall-Firewall.evtx --json D:\网安工具\取证\附件 |

然后使用jq命令筛选事件2004和查询PayloadData1字段

1 | cat 20240422094340_EvtxECmd_Output.json | D:\网安工具\取证\jq-1.7.1\jq -c 'select(.EventId == 2004)' | D:\网安工具\取证\jq-1.7.1\jq -s '.[0] | [.PayloadData1]' |

得到添加的规则为Metasploit C2 Bypass

Task3

防火墙规则的方向是什么?

很明显是出站,英文就是outbound

Task4

用户更改了计算机的审计策略。这个更改策略的子类是什么?

审计策略更改的日志 ID 为 4719

子类为Other Object Access Events

Task5

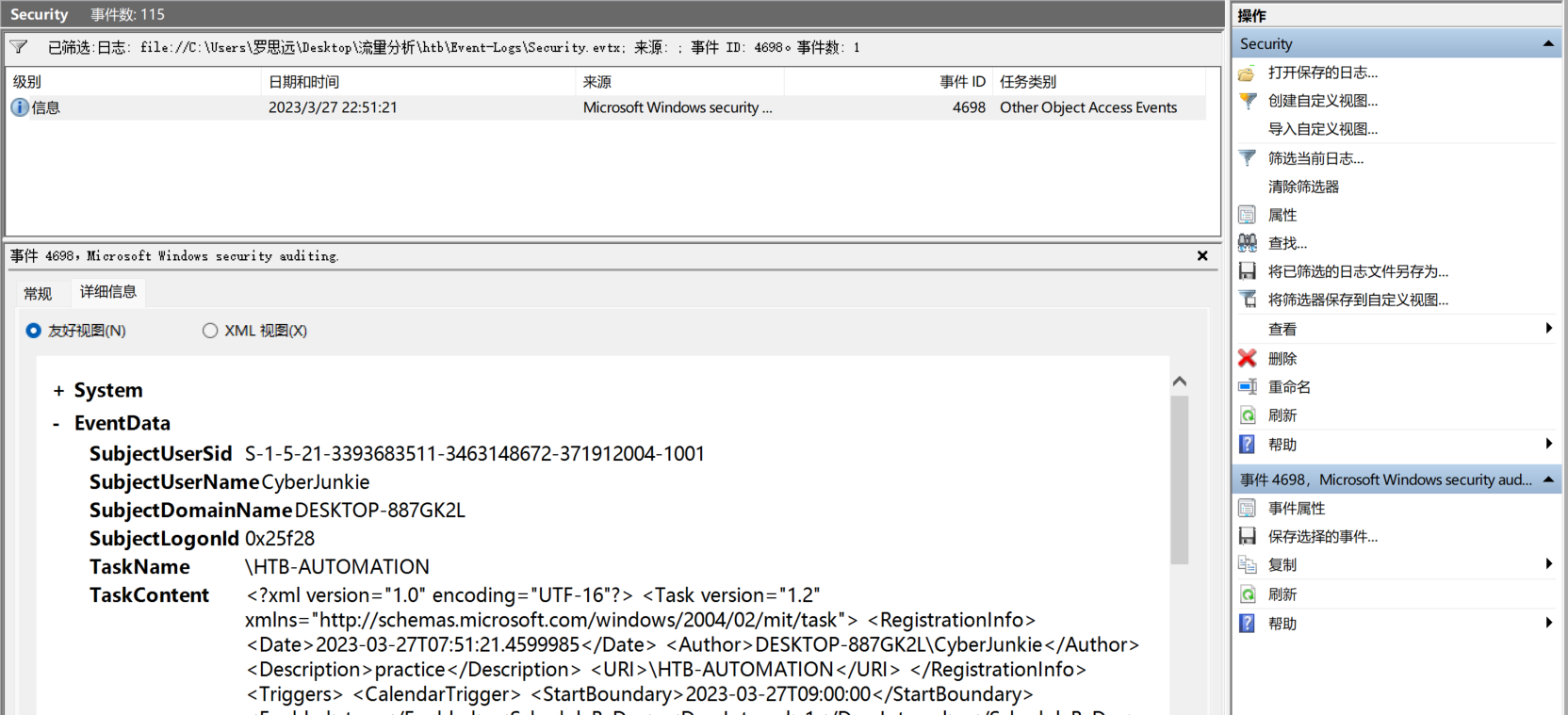

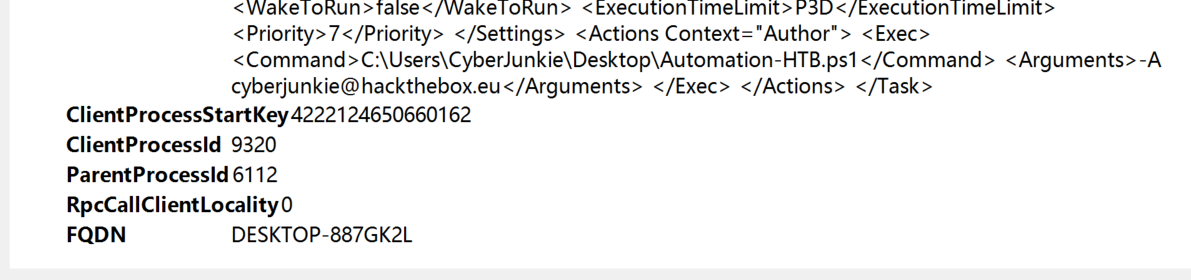

用户“cyberjunkie”创建了一个计划任务。这个任务的名字是什么?

在 Windows 操作系统中,创建计划任务的事件将被记录在 Windows 安全事件日志(Security Event Log)中,并使用事件 ID 4698

直接筛选事件为4698,任务名为HTB-AUTOMATION

Task6

为任务安排的文件的完整路径是什么?

在前一题的TaskContent找到路径

1 | C:\Users\CyberJunkie\Desktop\Automation-HTB.ps1 |

Task7

该命令的参数是什么?

1 | -A cyberjunkie@hackthebox.eu |

Task8

系统上运行的防病毒软件识别出威胁并对其执行操作。哪个工具被防病毒软件识别为恶意软件?

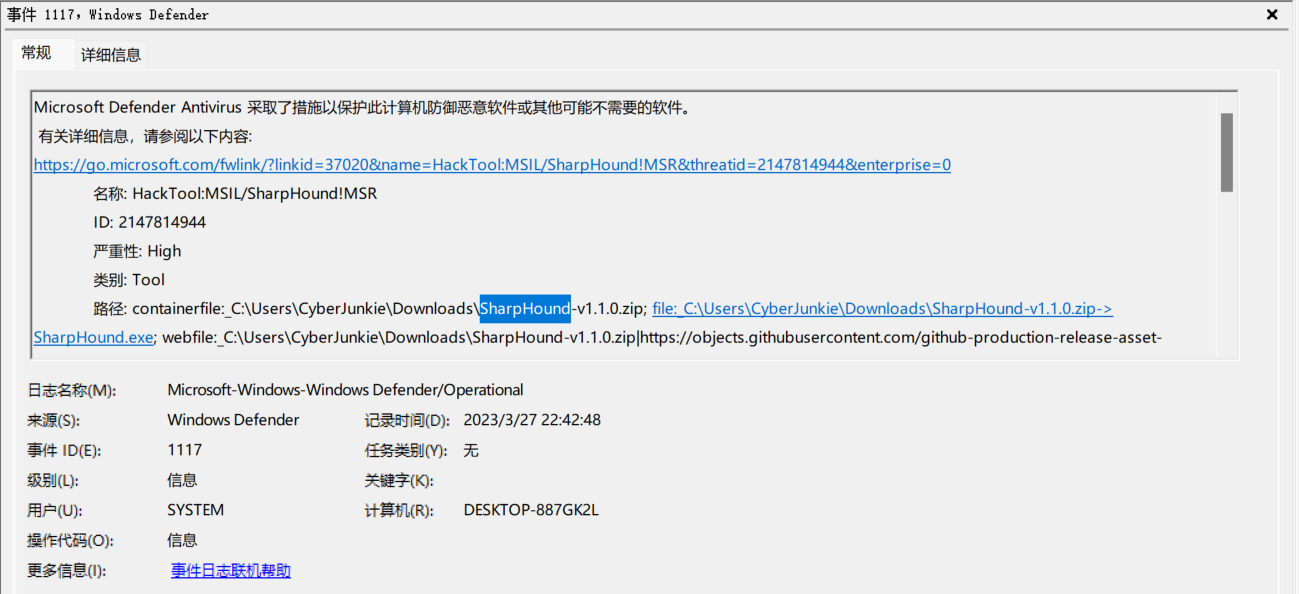

该操作是在Windows Defender日志文件下记录的,并且对应ID为1117、1003、1004、1116等

所以我们直接锁定到事件1117,发现恶意软件被警告

Task9

引发警报的恶意软件的完整路径是什么?

1 | C:\Users\CyberJunkie\Downloads\SharpHound-v1.1.0.zip |

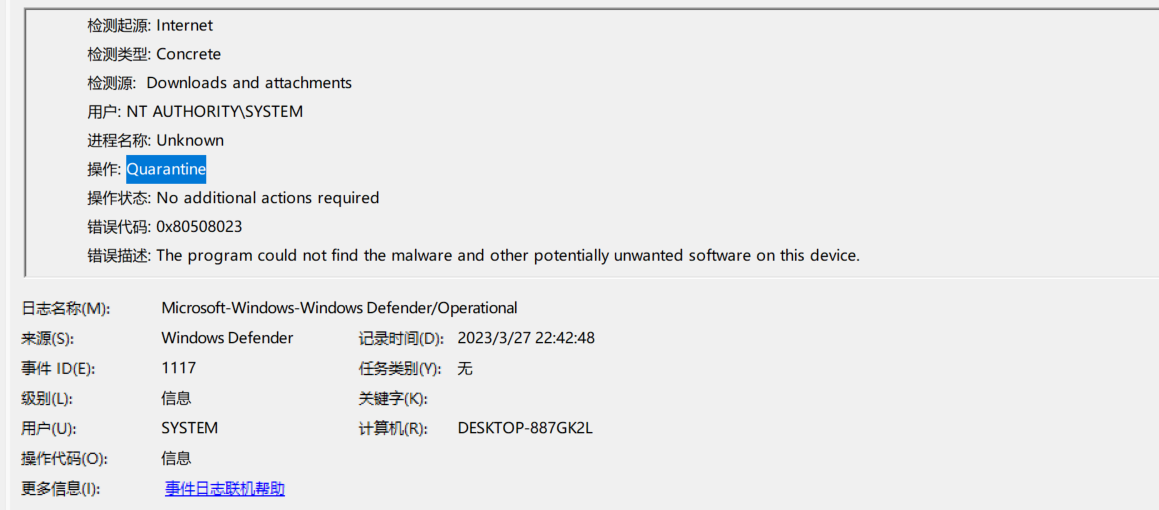

Task10

防病毒软件采取了什么行动?

1 | Quarantine //隔离 |

Task11

用户使用Powershell执行命令。用户执行了什么命令?

一般情况下,用户在 PowerShell 中执行命令所生成的事件记录在 Windows 安全事件日志(Security Event Log)中的事件 ID 4104。

直接切换到Powershell-Operational日志文件,然后筛选事件4104,找到执行的命令

Task12

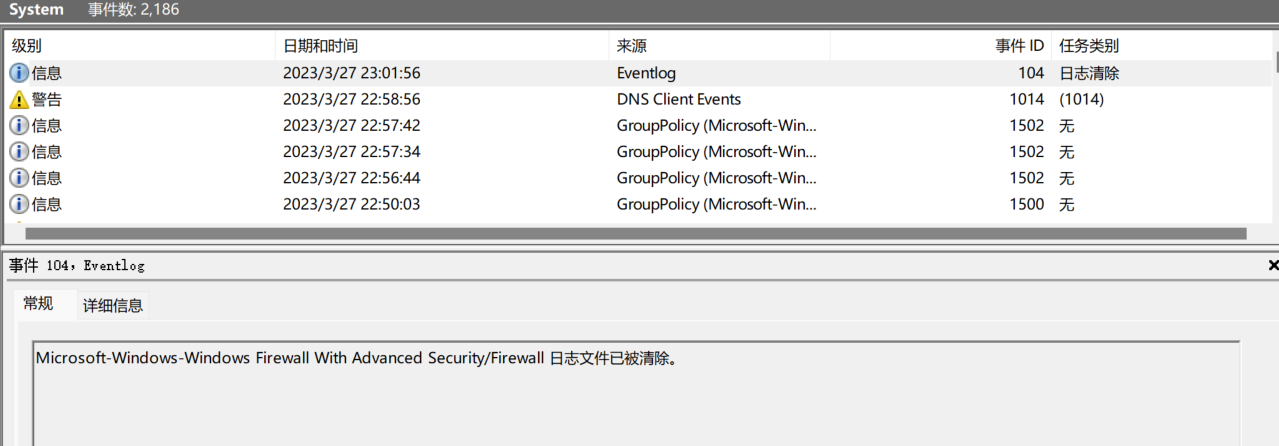

我们怀疑用户删除了一些事件日志。哪个事件日志文件被清除?

切换到System日志文件,找到被删除的日志文件

1 | Microsoft-Windows-Windows Firewall With Advanced Security/Firewall |