Windows系统日志分析

Unit42

背景

在本次 Sherlock 中,您将熟悉 Sysmon 日志和各种有用的 EventID,用于识别和分析 Windows 系统上的恶意活动。 Palo Alto 的 Unit42 最近对 UltraVNC 活动进行了研究,其中攻击者利用 UltraVNC 的后门版本来维持对系统的访问。该实验室受到该活动的启发,并指导参与者完成该活动的初始访问阶段。

Task1

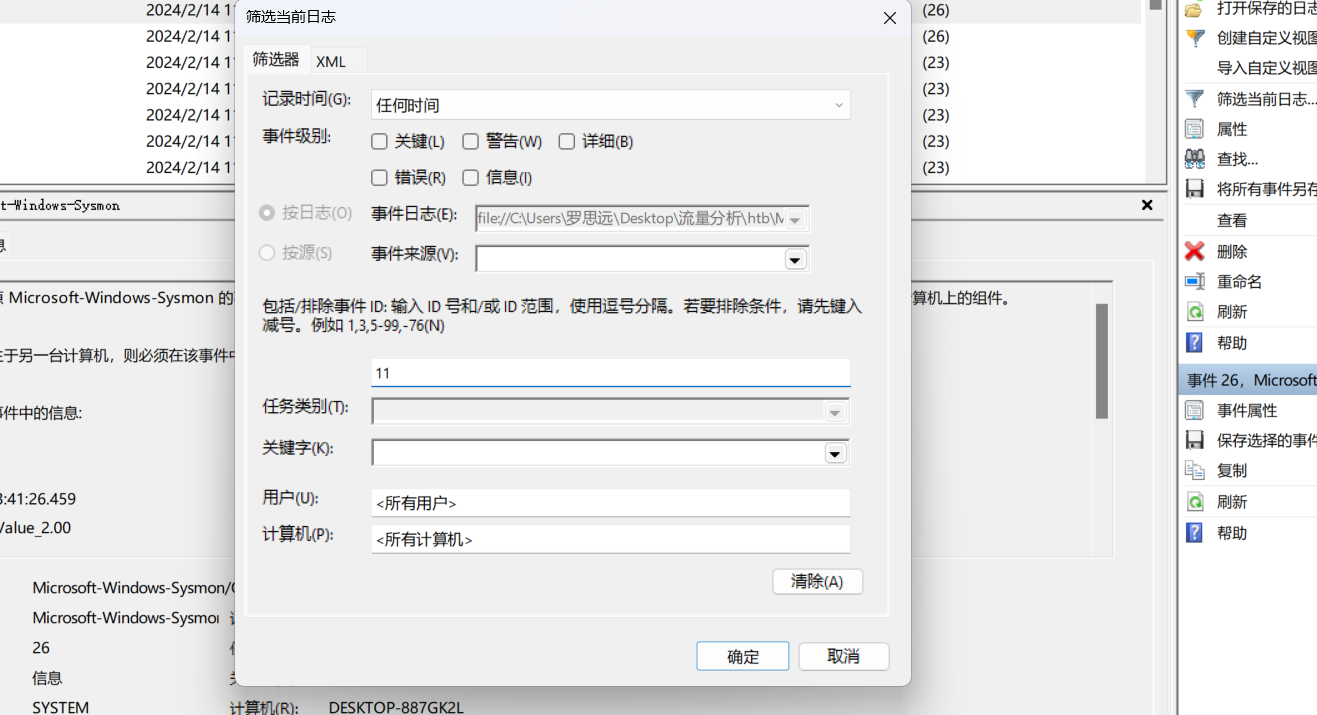

事件 ID 为 11 的事件日志有多少个?

在右边任务栏的筛选日志,添加筛选ID

筛选后在最上面一行显示总共56个

Task2

每当在内存中创建一个进程时,都会记录一个事件 ID 为 1 的事件,其中包含命令行、哈希值、进程路径、父进程路径等详细信息。这些信息对于分析人员来说非常有用,因为它允许我们查看所有程序在系统上执行,这意味着我们可以发现正在执行的任何恶意进程。感染受害者系统的恶意进程是什么?

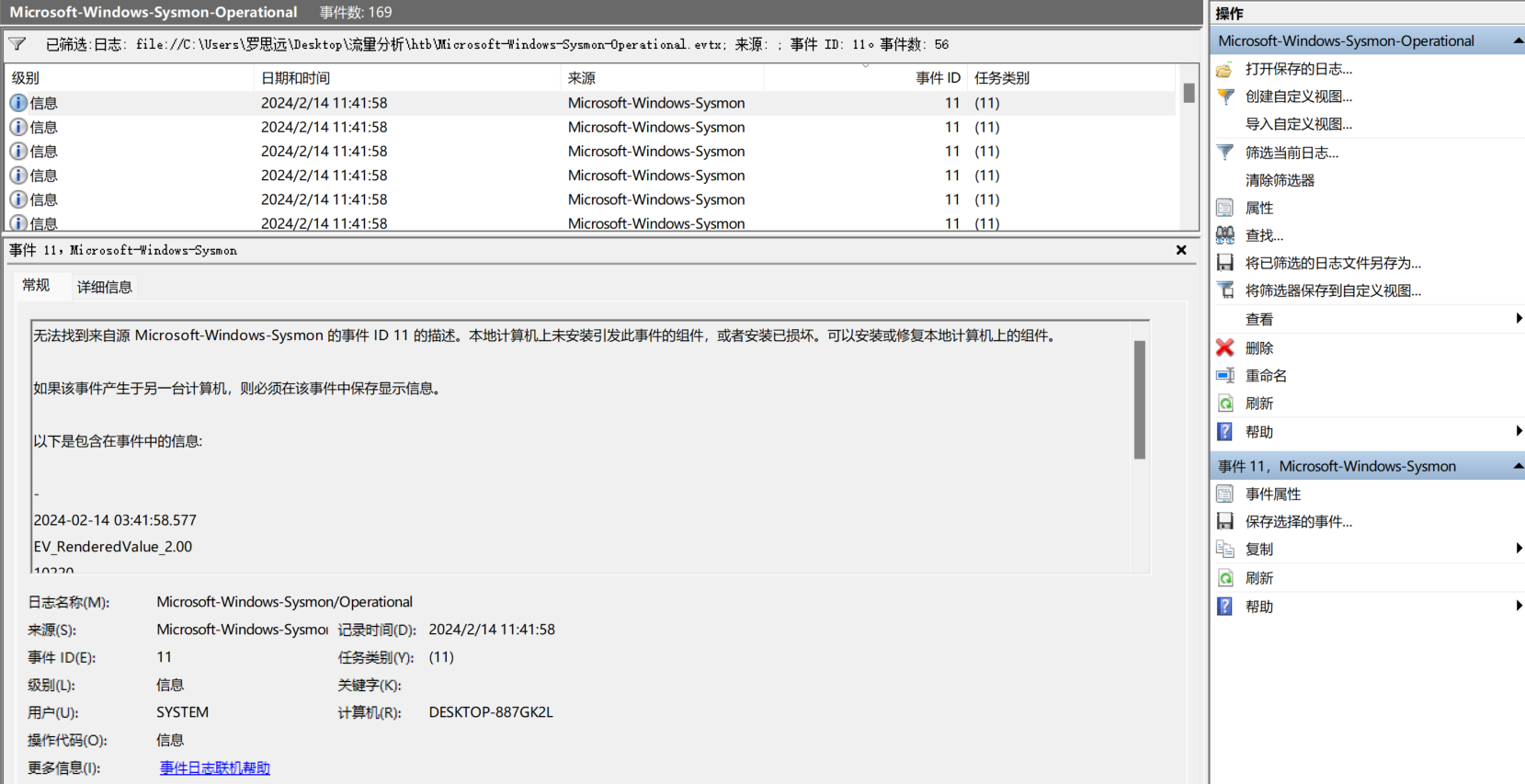

我们先筛选事件1,然后找到如下信息

1 | C:\Windows\SysWOW64\msiexec.exe |

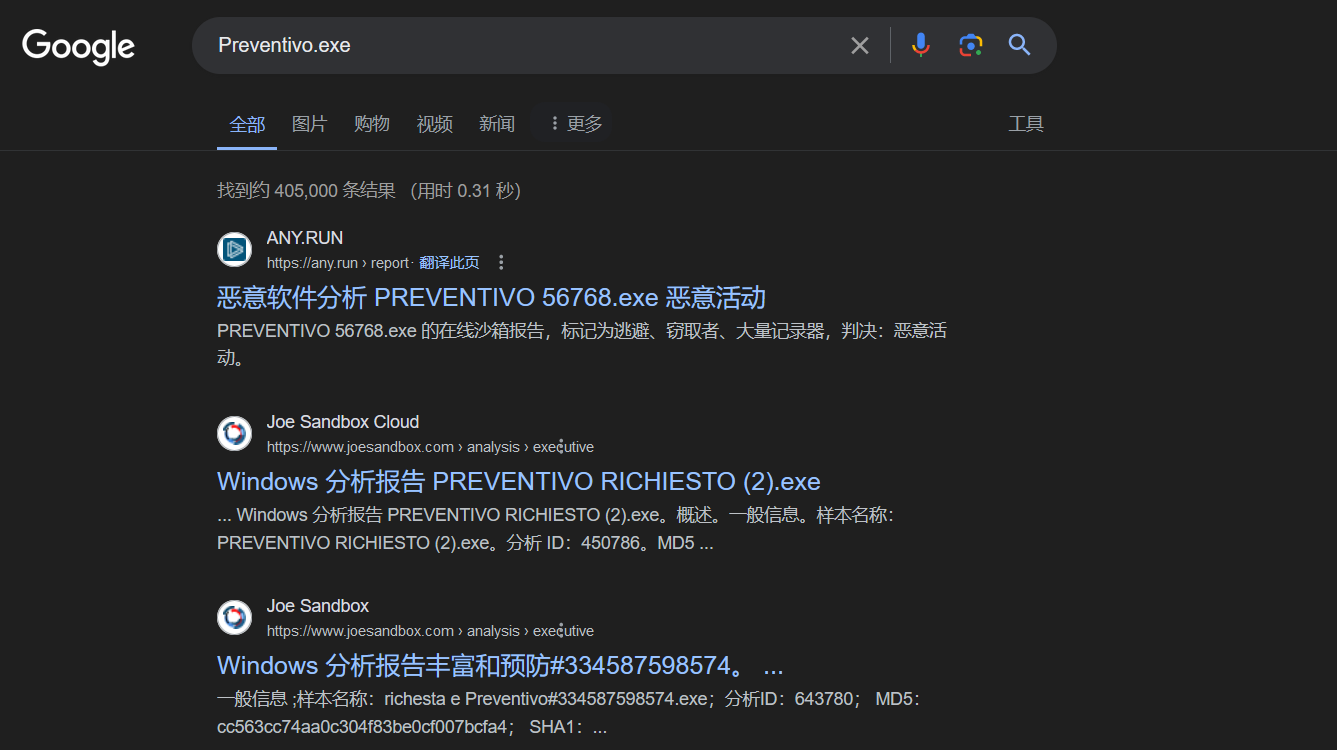

大概意思是使用msiexec.exe命令行工具安装一个MSI软件包,并设置了一些环境变量。但是我们注意到Preventivo24.02.14.exe.exe文件,去google搜一下发现是恶意程序,所以本题答案为C:\Users\CyberJunkie\Downloads\Preventivo24.02.14.exe.exe

Task3

哪个云驱动器被用来分发恶意软件?

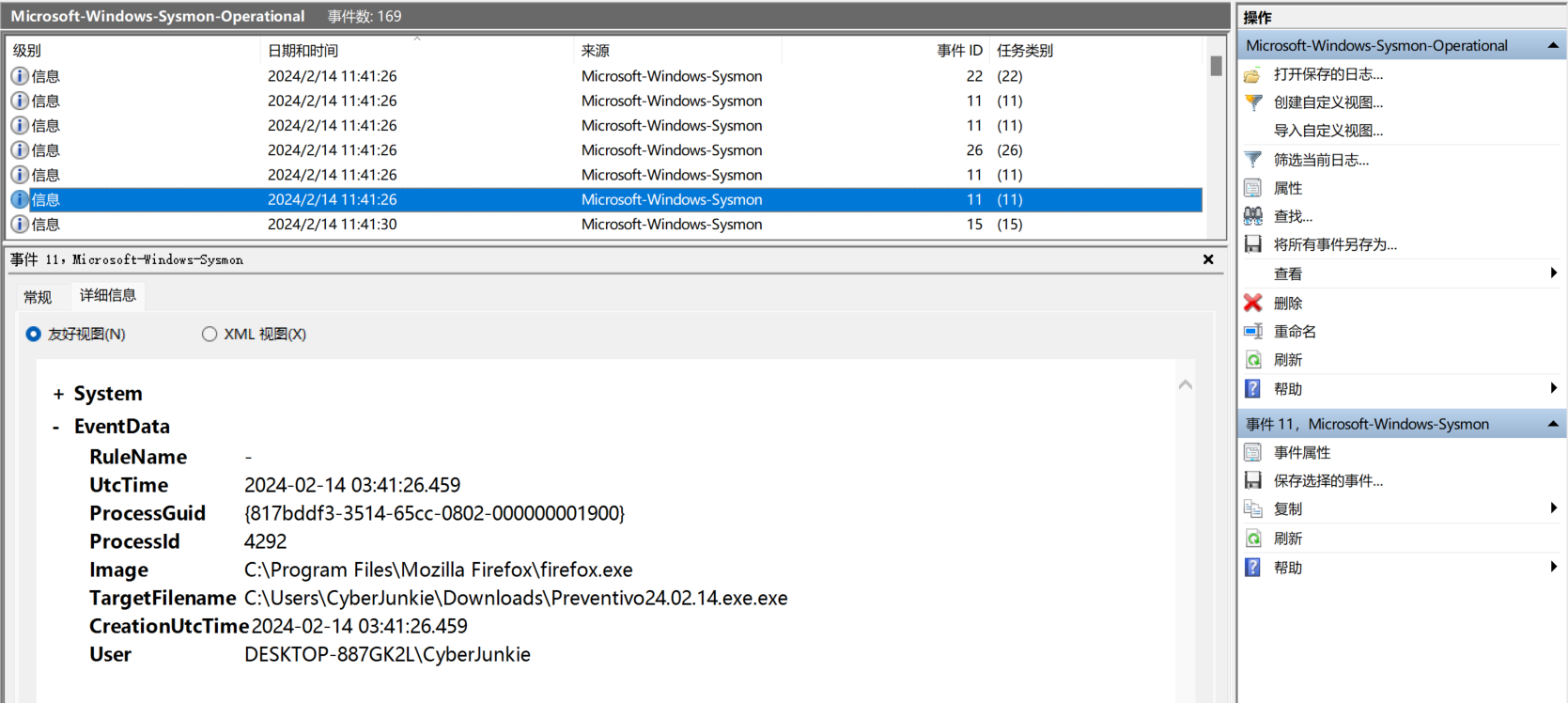

我们按照时间排序,在刚刚恶意程序前的时间去找,找到恶意程序在火狐浏览器下的

再往前推,在第一行事件22注意到出现的uc2f030016253ec53f4953980a4e.dl.dropboxusercontent.com

相关搜索了解到dropbox是一种云存储服务

Task4

初始恶意文件在磁盘上创建的许多文件都带有时间戳(一种防御规避技术,更改文件创建日期以使其看起来很旧)。 PDF 文件的时间戳更改为多少?

直接搜索pdf,找到更改时间

1 | 创建的UTC时间(CreationUtcTime):2024年1月14日08:10:06.029 |

所以答案为2024-01-14 08:10:06

Task5

恶意文件在磁盘上删除了一些文件。 “once.cmd”在磁盘上的何处创建?请回答完整路径和文件名。

直接搜就行

1 | C:\Users\CyberJunkie\AppData\Roaming\Photo and Fax Vn\Photo and vn 1.1.2\install\F97891C\WindowsVolume\Games\once.cmd |

Task6

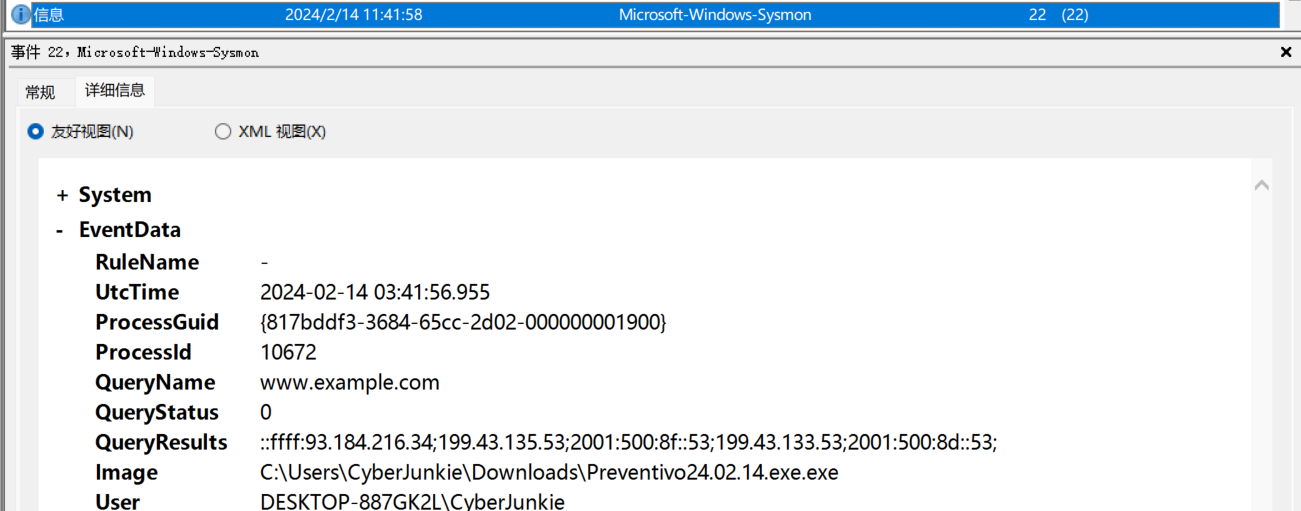

恶意文件尝试到达虚拟域,很可能是为了检查互联网连接状态。它尝试连接到哪个域名?

翻一下就找到了

Task7

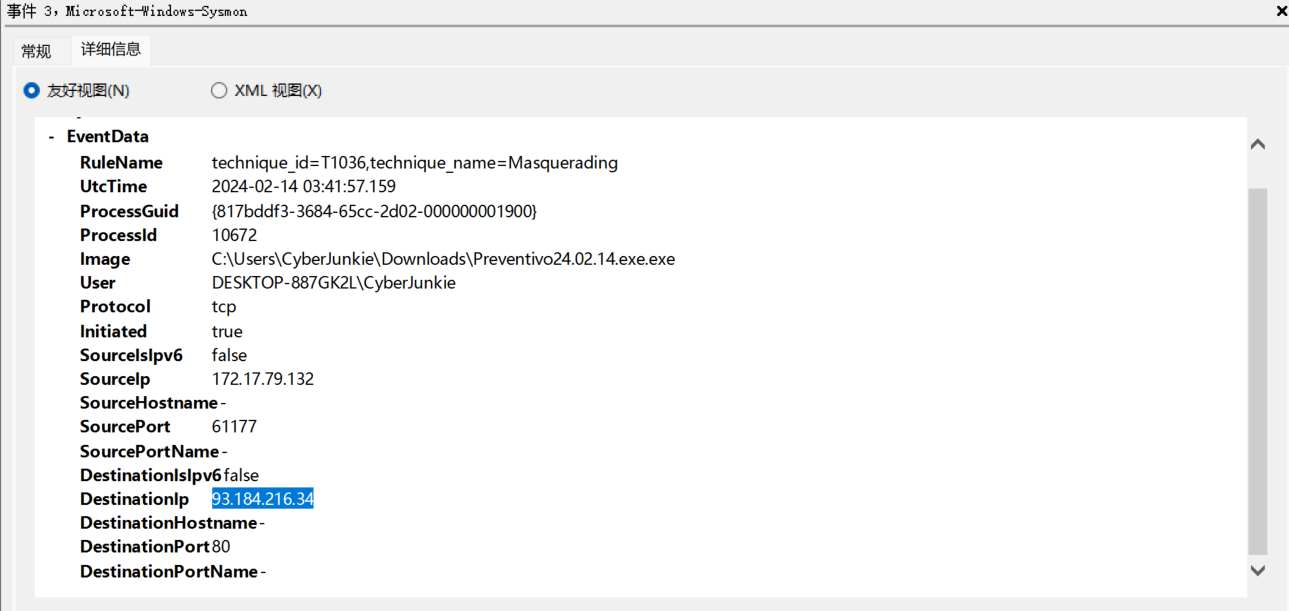

恶意进程尝试访问哪个 IP 地址?

还是继续顺着时间往后翻,找到目的ip为93.184.216.34

Task8

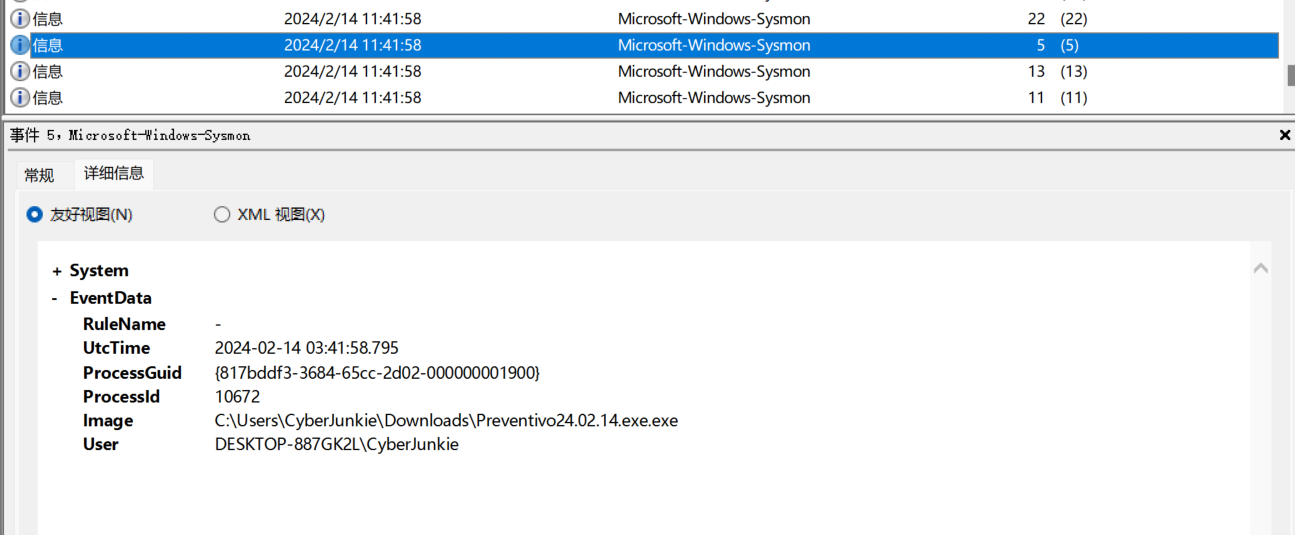

该恶意进程在使用 UltraVNC 后门变体感染 PC 后自行终止。该进程何时终止?

往后翻可以在事件5找到恶意进程

时间线

| Time (UTC) | Description | Reference |

|---|---|---|

| 2024-02-14T03:41:26.4 | Firefox DNS 查询 Dropbox | DNS (22) |

| 2024-02-14T03:41:26.5 | 火狐恶意软件下载 | 文件创建 (11) |

| 2024-02-14T03:41:30.4 | Windows 将恶意软件标记为已下载 | 文件创建 (11) |

| 2024-02-14T03:41:45.8 | Firefox DNS 查询 Dropbox | DNS (22) |

| 2024-02-14T03:41:56.6 | Preventivo24.02.14.exe.exe 已启动 |

流程创建 (1) |

| 2024-02-14T03:41:57.9 | 恶意软件启动 msiexec |

流程创建 (1) |

| 2024-02-14T03:41:58.4 | 恶意软件将文件写入磁盘 | 文件创建 (11) |

| 2024-02-14T03:41:58.4 | 恶意软件对 15 个文件进行时间戳记。 | 时间修改 (2) |

| 2024-02-14T03:41:58.6 | 恶意软件连接到 93.184.216.34 | Network (3) |

| 2024-02-14T03:41:58.8 | www.example.com 的恶意软件 DNS 查询 |

DNS (22) |

| 2024-02-14 03:41:58.8 | 恶意软件自行终止 | 进程终止 (5) |